Qu'est-ce que la cyber sensibilisation ?

Définition de la cyber sensibilisation

La cyber sensibilisation englobe les connaissances, compétences et comportements nécessaires pour protéger les actifs numériques et les informations personnelles contre les menaces cyber. Elle représente une compréhension holistique de la façon dont les risques de cybersécurité se manifestent dans les interactions numériques quotidiennes et des mesures proactives requises pour les atténuer.

Au cœur de ce concept, la cyber sensibilisation implique de reconnaître les menaces potentielles telles que les emails de phishing, les liens suspects et les tentatives d'ingénierie sociale. Elle s'étend au-delà de la simple connaissance technique pour inclure des changements comportementaux qui réduisent la vulnérabilité aux attaques. Cela comprend la compréhension de la façon dont l'erreur humaine contribue aux violations de sécurité et le développement d'habitudes qui minimisent l'exposition aux risques.

Le concept intègre plusieurs dimensions de la sécurité numérique :

- Reconnaissance des vecteurs d'attaque courants et des indicateurs de menace

- Compréhension des principes de protection des données et des droits à la vie privée

- Connaissance des politiques et procédures de sécurité organisationnelles

- Capacité à répondre de manière appropriée aux incidents de sécurité

- Adaptation continue aux paysages de menaces évolutifs

Importance d'adopter des comportements numériques sécurisés

Les comportements numériques sécurisés constituent l'application pratique des connaissances en cyber sensibilisation. Ces comportements vont de la création de mots de passe robustes et l'activation de l'authentification multifactorielle à l'examen minutieux des pièces jointes et au maintien de logiciels à jour.

L'adoption de ces comportements nécessite un changement fondamental dans la façon dont les individus perçoivent leur rôle dans la cybersécurité. Plutôt que de considérer la sécurité comme une responsabilité exclusivement informatique, la cyber sensibilisation promeut une culture où chaque utilisateur devient un participant actif dans la défense organisationnelle.

Les comportements sécurisés critiques incluent :

- Vérifier l'authenticité de l'expéditeur avant de partager des informations personnelles

- Mises à jour régulières des mots de passe et identifiants uniques pour différents comptes

- Gestion prudente des paramètres de confidentialité sur les réseaux sociaux

- Évaluation sceptique des communications non sollicitées

- Manipulation et classification appropriées des données sensibles

Pourquoi la cyber sensibilisation est-elle cruciale aujourd'hui ?

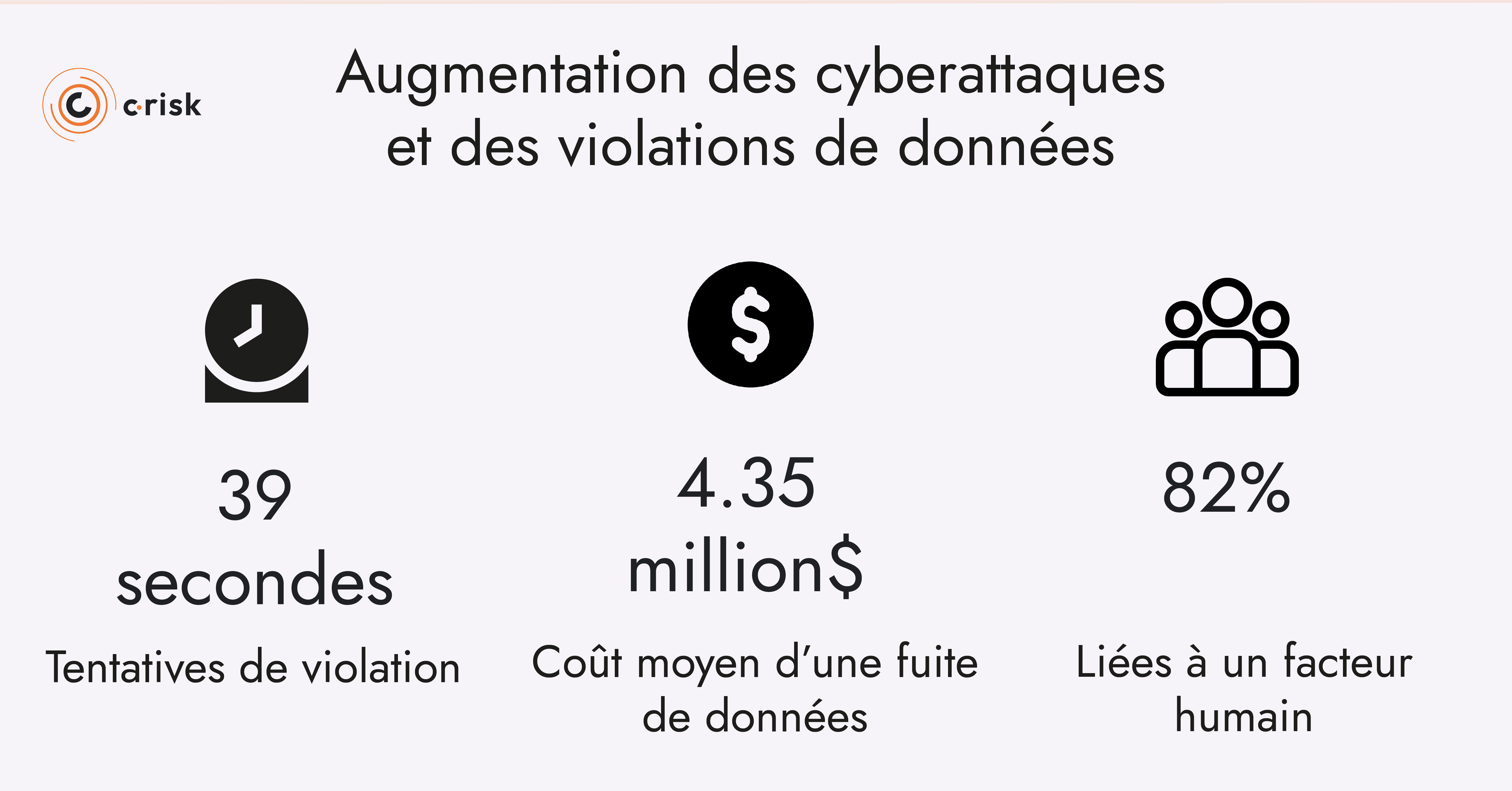

Augmentation des cyberattaques et des violations de données

Le paysage de la cybersécurité a connu une augmentation sans précédent des cyberattaques ces dernières années. Selon les rapports de l'industrie, les organisations font face à des tentatives de violation toutes les 39 secondes en moyenne, les attaques réussies causant des dommages financiers et réputationnels dévastateurs.

La sophistication des attaques modernes a évolué de manière spectaculaire. Les acteurs de la menace emploient désormais :

- Des menaces persistantes avancées (APT) qui restent non détectées pendant des mois

- Des plateformes de Ransomware-as-a-Service (RaaS) démocratisant la cybercriminalité

- Des outils d'attaque alimentés par l'IA qui s'adaptent aux mesures défensives

- Des attaques de la chaîne d'approvisionnement ciblant des relations tierces de confiance

- Des exploits zero-day exploitant des vulnérabilités inconnues

Cette escalade rend la sensibilisation à la cybersécurité essentielle pour chaque organisation, quelle que soit sa taille ou son industrie. Le coût moyen d'une violation de données dépasse maintenant 4,35 millions de dollars à l'échelle mondiale, les facteurs humains contribuant à 82% des violations.

Prolifération des appareils connectés (IoT)

La révolution de l'Internet des Objets (IoT) a exponentiellement élargi la surface d'attaque disponible pour les cybercriminels. Avec des milliards d'appareils connectés allant des assistants domestiques intelligents aux systèmes de contrôle industriel, chacun représente un point d'entrée potentiel pour les acteurs malveillants.

Les défis de sécurité IoT incluent :

- Identifiants par défaut ou faibles sur les appareils

- Mises à jour de sécurité et gestion des correctifs irrégulières

- Manque de visibilité sur les communications des appareils

- Intégration avec les systèmes métiers critiques

- Appareils grand public sur les réseaux d'entreprise

Cette prolifération exige une formation de sensibilisation à la sécurité accrue qui aborde non seulement les appareils informatiques traditionnels mais tout le spectre des technologies connectées avec lesquelles les utilisateurs interagissent quotidiennement.

L'importance des données personnelles et leur valeur sur le marché noir

Les données personnelles sont devenues la nouvelle monnaie du monde numérique souterrain. Les informations personnelles allant des numéros de carte de crédit aux dossiers médicaux commandent des prix élevés sur les marchés du dark web.

L'évaluation des données sur les marchés noirs révèle :

- Des packages d'identité complets se vendant entre 1 000 et 2 000 euros

- Des informations de carte de crédit s'échangeant entre 5 et 110 euros par carte

- Des dossiers médicaux atteignant jusqu'à 1 000 euros par dossier

- Des identifiants de messagerie d'entreprise évalués entre 50 et 500 euros

- Des comptes de réseaux sociaux se vendant entre 1 et 300 euros

Cette incitation économique stimule l'innovation continue dans les méthodologies d'attaque, rendant la sécurité des emails et la protection des données des préoccupations primordiales pour les individus et les organisations.

Conséquences financières, réputationnelles et légales des violations de sécurité

L'impact d'une cyber sensibilisation inadéquate s'étend bien au-delà des pertes financières immédiates. Les organisations font face à des conséquences multiples incluant :

Les impacts financiers englobent :

- Coûts directs de réponse et de récupération d'incident

- Interruption des activités et perte de productivité

- Compensation des clients et services de surveillance du crédit

- Augmentation des primes d'assurance

- Mises à niveau de l'infrastructure technologique

Les dommages réputationnels se manifestent par :

- Perte de confiance et de fidélité des clients

- Couverture médiatique négative et perception publique

- Désavantage concurrentiel sur le marché

- Difficulté à attirer des talents et des partenaires

- Dépréciation de la valeur de la marque à long terme

Les ramifications légales incluent :

- Amendes réglementaires sous RGPD, NIS2 et autres cadres

- Actions collectives des clients affectés

- Pénalités contractuelles pour violation des accords de niveau de service

- Réclamations de responsabilité des dirigeants

- Exigences de divulgation obligatoire

Composants clés de la cyber sensibilisation

Éducation et formation

Des programmes de formation de sensibilisation efficaces constituent l'épine dorsale de la résilience cyber organisationnelle. Ces programmes doivent évoluer au-delà des cases à cocher de conformité annuelle pour devenir des expériences d'apprentissage continues et engageantes qui résonnent avec des audiences diverses.

Les approches éducatives modernes incorporent :

- Des modules de microlearning délivrant du contenu en petites doses

- Une formation basée sur les rôles adaptée aux fonctions spécifiques

- Des éléments de gamification augmentant l'engagement et la rétention

- Des scénarios du monde réel reflétant les paysages de menaces actuels

- Des ateliers interactifs favorisant l'apprentissage collaboratif

Les programmes réussis garantissent que les employés comprennent non seulement quoi faire, mais pourquoi c'est important. Cette compréhension contextuelle transforme les comportements motivés par la conformité en véritable conscience de sécurité.

Simulations d'attaques

L'expérience pratique à travers des attaques simulées offre des opportunités d'apprentissage inestimables. Ces exercices contrôlés exposent les utilisateurs à des scénarios de menaces réalistes sans risque réel, construisant une mémoire musculaire pour des réponses appropriées.

Les méthodologies de simulation incluent :

- Simulations de phishing testant la vigilance des emails

- Exercices de vishing (phishing vocal) via appels téléphoniques

- Tests de sécurité physique évaluant le tailgating et la sécurité des appareils

- Scénarios d'ingénierie sociale sur les plateformes de médias sociaux

- Tests de clés USB évaluant les politiques de médias amovibles

Ces simulations génèrent des métriques permettant aux organisations de :

- Identifier les départements ou rôles vulnérables

- Mesurer l'efficacité de la formation au fil du temps

- Personnaliser les futures initiatives éducatives

- Démontrer le ROI du programme de sécurité

Mises à jour régulières

La nature dynamique des cybermenaces exige un rafraîchissement continu des connaissances. Une formation statique et obsolète devient rapidement non pertinente alors que les acteurs de la menace développent de nouvelles tactiques, techniques et procédures (TTP).

Les mécanismes de mise à jour doivent aborder :

- Les renseignements sur les menaces émergentes et les tendances d'attaque

- Les nouvelles exigences réglementaires et normes de conformité

- Les changements technologiques introduisant de nouvelles vulnérabilités

- Les leçons apprises des incidents de l'industrie

- L'évolution des profils de risque organisationnels

Les cadres des principales agences de sécurité recommandent des briefings mensuels sur les menaces, des mises à jour trimestrielles de formation et des alertes immédiates pour les menaces émergentes critiques.

Réponse aux incidents

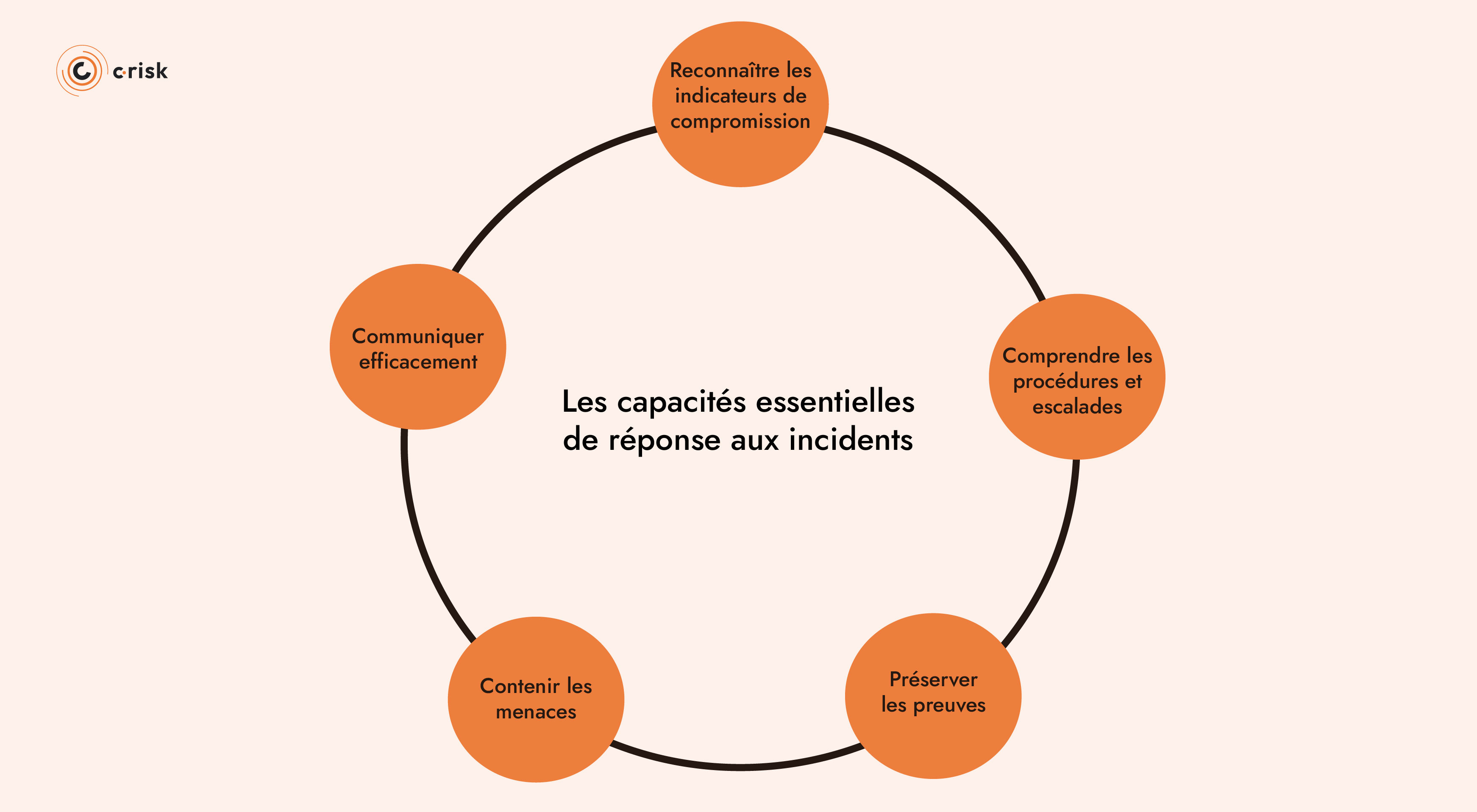

Savoir comment réagir lorsque des incidents de sécurité se produisent minimise les dommages et accélère la récupération. Une formation efficace à la réponse aux incidents habilite les utilisateurs à devenir les premiers intervenants dans la chaîne de sécurité.

Les capacités essentielles de réponse aux incidents incluent:

- Reconnaître les indicateurs de compromission

- Comprendre les procédures de signalement et les voies d'escalade

- Préserver les preuves pour l'analyse forensique

- Contenir les menaces pour empêcher le mouvement latéral

- Communiquer efficacement pendant les situations de crise

Les organisations mettant en œuvre une formation complète à la réponse aux incidents rapportent un confinement des menaces 30% plus rapide et une réduction de 25% des coûts de violation par rapport à celles sans de tels programmes.

Défis dans la mise en œuvre de la cyber sensibilisation

Difficulté à maintenir une formation continue

Maintenir l'engagement dans la formation de sensibilisation à la sécurité au fil du temps présente des défis importants. L'enthousiasme initial s'estompe souvent lorsque la formation devient routinière, conduisant à une participation et une efficacité diminuées.

Les obstacles courants incluent :

- Fatigue de formation due au contenu répétitif

- Priorités concurrentes et contraintes de temps

- Manque de soutien et de renforcement de la direction

- Ressources insuffisantes pour la maintenance du programme

- Difficulté à mesurer le changement comportemental

Surmonter ces défis nécessite des approches créatives telles que :

- Rotation des formats et méthodes de livraison de formation

- Intégration de la sécurité dans les processus métier existants

- Exploitation de champions pairs et d'histoires de succès

- Fourniture d'incitations tangibles pour la participation

- Démonstration de connexions claires aux avantages personnels

Combattre la complaisance ou le désintérêt des utilisateurs

De nombreux utilisateurs considèrent la cybersécurité comme un problème informatique plutôt qu'une responsabilité partagée. Cette déconnexion engendre une complaisance qui mine même les programmes de sensibilisation bien conçus.

Les facteurs contribuant au désintérêt incluent :

- Perception que "cela ne m'arrivera pas"

- Jargon technique créant des barrières à la compréhension

- Manque de pertinence par rapport aux fonctions quotidiennes

- Absence de conséquences visibles pour les mauvaises pratiques

- Complexité écrasante des exigences de sécurité

Les stratégies efficaces d'engagement impliquent :

- Personnaliser les risques aux rôles et responsabilités individuels

- Utiliser un langage simple et des exemples relatables

- Mettre en évidence les incidents du monde réel et leurs impacts

- Créer un renforcement positif pour les comportements sécurisés

- Simplifier les processus de sécurité chaque fois que possible

La complexité croissante des cyberattaques

Alors que les cybermenaces deviennent plus sophistiquées, maintenir une formation de sensibilisation actuelle et complète devient de plus en plus difficile. Les attaques avancées contournent souvent les mesures de sécurité traditionnelles, nécessitant une compréhension nuancée au-delà de la sensibilisation de base.

Les défis de complexité se manifestent dans :

- Les attaques en plusieurs étapes nécessitant une reconnaissance de motifs

- Les tactiques d'ingénierie sociale exploitant les vulnérabilités psychologiques

- Les attaques techniques se déguisant en processus légitimes

- Les compromissions de la chaîne d'approvisionnement affectant les relations de confiance

- Les acteurs étatiques utilisant des menaces persistantes avancées

Les organisations doivent équilibrer une couverture complète tout en évitant la surcharge d'information qui paralyse les utilisateurs plutôt que de les autonomiser.

Trouver un équilibre entre sensibilisation et paranoïa

Les messages de sécurité excessifs peuvent créer une paranoïa contre-productive qui entrave les opérations commerciales. Les utilisateurs submergés par des avertissements constants peuvent soit ignorer toutes les alertes, soit être paralysés par la peur de faire des erreurs.

Trouver l'équilibre nécessite :

- Priorisation basée sur le risque des messages de sécurité

- Différenciation claire entre les alertes critiques et routinières

- Cadrage positif mettant l'accent sur l'autonomisation plutôt que sur la peur

- Conseils pratiques plutôt qu'avertissements abstraits

- Reconnaissance que la sécurité parfaite est inatteignable

L'objectif est de développer un scepticisme sain sans créer une atmosphère de méfiance qui endommage la collaboration et la productivité.

Étapes pratiques pour renforcer la cyber sensibilisation

Établir une culture de sécurité dès le premier jour

Construire une sensibilisation à la cybersécurité robuste commence par intégrer la sécurité dans l'ADN organisationnel dès le début. L'intégration de nouveaux employés représente une opportunité critique pour établir la sécurité comme une valeur fondamentale plutôt qu'une réflexion après coup.

Les éléments fondamentaux incluent :

- Orientation sécurité pendant les activités du premier jour

- Communication claire des politiques et attentes de sécurité

- Attribution de mentors sécurité pour les nouvelles recrues

- Intégration de la sécurité dans les descriptions de poste

- Renforcement régulier à travers les messages de direction

Les organisations avec des cultures de sécurité fortes rapportent 52% moins d'incidents de sécurité que celles traitant la sécurité comme une exigence de conformité.

Utiliser des outils et plateformes pour faciliter la formation

Les solutions de sécurité modernes exploitent la technologie pour offrir une formation de sensibilisation engageante et efficace à grande échelle. Ces plateformes fournissent des capacités automatisées de livraison, de suivi et de reporting qui réduisent la charge administrative tout en améliorant les résultats.

Les plateformes leaders offrent :

- Systèmes de gestion de l'apprentissage (LMS) avec modules de sécurité

- Outils de simulation de phishing automatisés

- Bibliothèques de formation vidéo

- Applications de microlearning adaptées aux mobiles

- Scénarios de sécurité en réalité virtuelle

L'intégration avec l'infrastructure existante permet :

- Authentification unique réduisant la fatigue des mots de passe

- Inscription automatique basée sur les changements de rôle

- Suivi des performances lié aux systèmes RH

- Contenu personnalisé correspondant aux besoins organisationnels

- Support multilingue pour les équipes mondiales

Organiser des événements ou ateliers de sensibilisation

Les événements interactifs créent des expériences d'apprentissage mémorables qui transcendent les formats de formation traditionnels. Ces rassemblements favorisent l'engagement communautaire tout en abordant les sujets de sécurité de manière accessible et agréable.

Les formats d'événements réussis incluent :

- Activités du Mois de la sensibilisation à la cybersécurité

- Sessions "Déjeuner et apprendre" sur les sujets tendance

- Compétitions capture-the-flag pour le personnel technique

- Escape rooms sécurité pour le team building

- Conférenciers invités partageant des expériences du monde réel

Les événements génèrent de l'enthousiasme en :

- Brisant la monotonie de la formation routinière

- Créant des opportunités d'apprentissage social

- Reconnaissant publiquement les réalisations en sécurité

- Construisant des relations interfonctionnelles

- Démontrant l'engagement organisationnel envers la sécurité

Promouvoir l'établissement de champions de la cybersécurité

Les programmes de champions de sécurité distribuent les responsabilités de sensibilisation dans toute l'organisation, créant des réseaux de défenseurs engagés qui renforcent les messages de sécurité au niveau local.

Les programmes de champions réussissent grâce à :

- Participation volontaire garantissant un intérêt authentique

- Formation régulière maintenant les champions à jour

- Reconnaissance formelle des contributions des champions

- Canaux de communication dédiés pour les champions

- Autorité pour influencer les pratiques départementales

Ces réseaux distribués multiplient l'impact de la sensibilisation en fournissant :

- Conseils de sécurité entre pairs

- Partage localisé de renseignements sur les menaces

- Alerte précoce des risques émergents

- Retour d'information sur l'efficacité de la formation

- Changement culturel depuis l'intérieur des équipes

Les champions rapportent une satisfaction professionnelle accrue en contribuant à la sécurité organisationnelle tout en développant des compétences précieuses pour l'avancement de carrière.

Contactez nos experts pour concevoir un programme de sensibilisation personnalisé qui protège vos collaborateurs et vos actifs.

Prêt à transformer les capacités de cyber sensibilisation de votre organisation ? Les solutions complètes de sensibilisation à la sécurité de C-Risk combinent des plateformes de formation de pointe avec des méthodologies éprouvées pour construire des cultures de sécurité résilientes.

Conclusion

La cyber sensibilisation représente la couche humaine critique dans les stratégies modernes de défense en cybersécurité. Alors que les menaces continuent d'évoluer en sophistication et en fréquence, les organisations doivent investir dans des programmes de sensibilisation complets qui transforment les utilisateurs de vulnérabilités potentielles en participants actifs à la sécurité. Le parcours de la formation de conformité basique à une véritable culture de sécurité nécessite un engagement soutenu, des stratégies d'engagement créatives et une adaptation continue aux menaces émergentes. En mettant en œuvre les étapes pratiques décrites dans ce guide et en tirant parti de l'expertise professionnelle dans la conception de la sensibilisation à la sécurité, les organisations peuvent construire des défenses résilientes qui protègent contre les cybermenaces actuelles et futures. Associez-vous à C-Risk pour développer un programme de cyber sensibilisation qui s'aligne sur votre profil de risque unique et vos objectifs commerciaux.

FAQ

À quelle fréquence la formation de cyber sensibilisation doit-elle être dispensée pour une efficacité maximale ?

Alors que la formation annuelle répond aux exigences minimales de conformité, la recherche montre que des points de contact mensuels améliorent considérablement les résultats de sécurité. Les programmes efficaces combinent des sessions de formation complètes trimestrielles avec des modules de microlearning mensuels, des conseils de sécurité hebdomadaires et des alertes immédiates pour les menaces critiques. Cet engagement continu maintient la sécurité à l'esprit sans causer de fatigue de formation. Les organisations mettant en œuvre cette cadence rapportent des taux de détection du phishing 45% meilleurs et un signalement d'incidents 60% plus rapide par rapport aux approches de formation annuelle uniquement.

Quelles métriques les organisations devraient-elles suivre pour mesurer le succès du programme de cyber sensibilisation ?

Les indicateurs clés de performance pour la cyber sensibilisation incluent les taux de clic sur les simulations de phishing, les temps de signalement d'incidents, les violations de politique de sécurité et les taux de complétion de formation. Les métriques avancées englobent des indicateurs de changement de comportement comme l'amélioration de la force des mots de passe, la réduction de l'utilisation de l'informatique fantôme et l'adoption accrue d'outils de sécurité. Les mesures qualitatives à travers des enquêtes sur la culture de sécurité fournissent des informations sur les changements d'attitude et la valeur perçue du programme. Les organisations leaders suivent également la corrélation entre les métriques de sensibilisation et les incidents de sécurité réels pour démontrer le ROI du programme.

Comment les petites entreprises peuvent-elles mettre en œuvre une cyber sensibilisation efficace sans équipes de sécurité dédiées ?

Les petites entreprises peuvent tirer parti de services gérés de sensibilisation à la sécurité qui fournissent une formation de niveau entreprise à des prix accessibles. Les plateformes basées sur le cloud offrent une livraison de formation automatisée, des simulations de phishing et des rapports sans nécessiter d'expertise technique. Les associations industrielles fournissent souvent des ressources gratuites adaptées à des secteurs spécifiques. Le partenariat avec des fournisseurs de services de sécurité gérés (MSSP) peut fournir un accès à l'expertise en sécurité à la demande. La clé est de commencer par les bases comme la gestion des mots de passe et la reconnaissance du phishing, puis d'élargir progressivement la couverture au fur et à mesure que les ressources le permettent.

Nous avons conçu des solutions évolutives pour quantifier les risques cyber en termes financiers afin que les organisations améliorent leur gouvernance et leur résilience grâce à des décisions éclairées.