Cybercriminel : que faut-il savoir ?

Les cybercriminels ne constituent pas un groupe homogène. Ils opèrent avec des niveaux de compétences, de motivations et de ressources très variés. Leur objectif commun : exploiter des failles humaines, techniques ou organisationnelles pour compromettre des systèmes informatiques ou accéder à des données personnelles.

Un cybercriminel est un individu — ou un groupe — qui utilise des outils et techniques numériques pour mener des activités illégales. Celles-ci peuvent prendre la forme de ransomware, de vols de données, d’usurpation d’identité, de fraude financière ou encore d’attaques qui visent à perturber un service ou un site.

Comprendre ce qu’est un cybercriminel permet de mieux saisir la logique derrière ses actions. Certains cherchent à monétiser des informations sensibles via le dark web, tandis que d’autres poursuivent des objectifs idéologiques ou stratégiques. Leur niveau d’organisation peut également varier : des acteurs isolés amateurs aux réseaux criminels structurés opérant à l’échelle internationale.

Enfin, la professionnalisation du cybercrime n’a jamais été aussi forte. Les outils malveillants, les bases de données volées et les services criminels prêts à l’emploi se multiplient, rendant ces attaques accessibles même à des profils moins techniques. Dans ce paysage mouvant, identifier qui sont les cybercriminels est une première étape clé pour renforcer sa posture de cybersécurité.

Pourquoi étudier le profil du cybercriminel ?

Comprendre le profil d’un cybercriminel est une étape essentielle pour toute organisation souhaitant améliorer sa posture de cybersécurité. Face à des attaques plus rapides, plus ciblées et plus automatisées, connaître son adversaire permet non seulement de mieux se protéger, mais aussi d’anticiper les modes d’action futurs.

Sensibilisation et préparation

Analyser les profils criminels permet d’identifier comment les attaquants repèrent leurs cibles, infiltrent un réseau ou exfiltrent des données personnelles. Ces connaissances renforcent les programmes de sensibilisation internes : les collaborateurs comprennent mieux les risques associés au phishing, aux mots de passe faibles ou au partage imprudent d’informations.

Comprendre les tactiques des cybercriminels facilite également la création de scénarios réalistes pour tester les capacités de détection et de réponse. Les exercices deviennent plus proches des attaques réelles, ce qui améliore l’efficacité des équipes de sécurité.

Élaboration de stratégies de défense efficaces

Connaître les motivations et les méthodes d’un cybercriminel permet d’adapter les défenses aux menaces spécifiques auxquelles une organisation est exposée. Par exemple :

- Les entreprises ciblées par des ransomwares peuvent renforcer la segmentation réseau et les plans de reprise.

- Celles manipulant de grandes quantités de données personnelles peuvent prioriser la surveillance des accès et la détection d’anomalies.

- Les organisations stratégiques exposées à l’espionnage numérique peuvent déployer des solutions d’analyse comportementale avancée.

Au lieu d’une stratégie générique, les entreprises construisent des défenses ciblées, alignées sur les véritables pratiques des cybercriminels. Dans un contexte où la criminalité numérique se professionnalise, cette approche devient indispensable.

Les différents types de cybercriminels

Les cybercriminels n’ont pas tous le même profil ni les mêmes motivations. Les comprendre permet d’obtenir une vision plus précise des menaces qui pèsent sur une organisation. Voici les principales catégories que l’on retrouve aujourd’hui dans l’écosystème de la cybercriminalité.

Hacktivistes

Les hacktivistes utilisent le numérique pour défendre une cause politique, sociale ou idéologique. Leurs actions incluent souvent la modification de sites, la publication de données confidentielles ou des attaques par déni de service (DDoS) visant à perturber une institution jugée problématique.

Même sans objectif financier, leurs actions peuvent causer une perte de confiance, une interruption de service ou une fuite d’informations sensibles.

Cyberespions

Les cyberespions — souvent liés à des États ou à des groupes soutenus par des gouvernements — recherchent des informations stratégiques ou industrielles. Ils ciblent les entreprises innovantes, les institutions publiques sensibles ou les infrastructures critiques.

Leur approche repose sur la furtivité : vulnérabilités, implants discrets, compromission longue durée. Leur but est de rester invisibles tout en collectant des informations cruciales.

Groupes criminels organisés

Ces organisations structurées opèrent comme des mafias numériques. Elles gèrent des activités lucratives telles que :

- la vente de données volées,

- le développement de logiciels malveillants,

- la revente de cartes bancaires,

- des services illégaux sur le dark web.

Elles fonctionnent avec une véritable chaîne de valeur : développeurs, opérateurs, blanchisseurs d’argent, revendeurs. Leur capacité d’attaque et de distribution d’outils les rend particulièrement dangereux.

Auteurs de ransomwares

Les auteurs de ransomwares conçoivent et diffusent des programmes malveillants destinés à chiffrer les données de leurs victimes. Certains gèrent leurs propres campagnes, tandis que d’autres commercialisent leurs outils via des modèles de type “Ransomware-as-a-Service”.

Leur objectif est clair : extorquer un paiement en échange de la clé de déchiffrement, souvent par la publication ou la menace de divulgation de données personnelles ou professionnelles.

Méthodes et outils utilisés par les cybercriminels

Les cybercriminels disposent d’un arsenal varié pour infiltrer des systèmes informatiques, contourner les défenses de sécurité ou voler des données personnelles. Leurs outils évoluent rapidement, portés par la professionnalisation du cybercrime et la disponibilité croissante de services prêts à l’emploi. Comprendre ces méthodes est essentiel pour anticiper les attaques.

Outils de piratage

Les cybercriminels utilisent des logiciels spécialisés pour analyser, infiltrer ou manipuler des systèmes. Parmi les outils les plus courants, on retrouve :

· Les outils de cassage de mots de passe, capables de contourner des identifiants faibles ou compromis.

· Les keyloggers, qui enregistrent les frappes clavier pour récupérer des identifiants sensibles.

· Les Remote Access Trojans (RATs), permettant à l’attaquant de prendre le contrôle à distance d’un appareil.

· Les sniffeurs de paquets, qui interceptent les données circulant sur un réseau.

Certains de ces outils sont accessibles gratuitement en ligne, tandis que d’autres sont vendus sur le dark web dans le cadre d’activités criminelles organisées.

Techniques de phishing

Le phishing reste l’un des vecteurs les plus efficaces pour compromettre un système. En ciblant le facteur humain, les cybercriminels contournent directement les mesures de sécurité techniques.

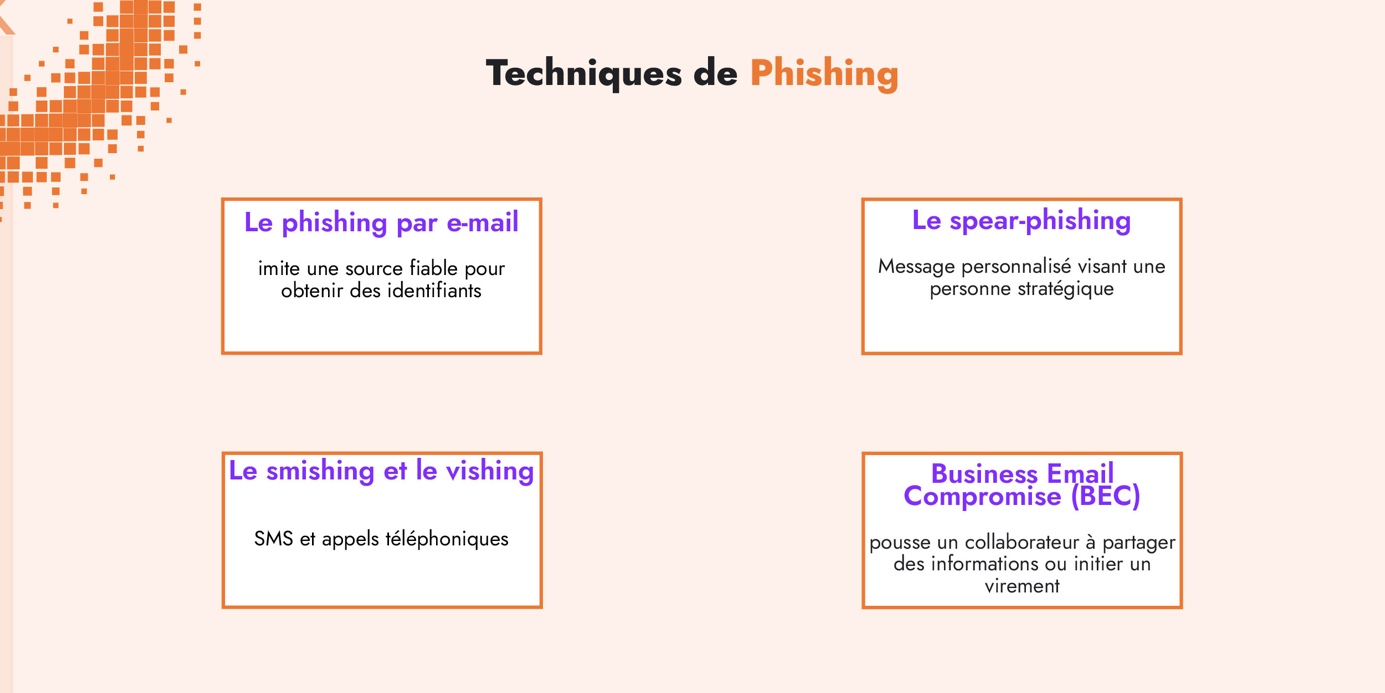

Les formes les plus répandues incluent :

· Le phishing par e-mail, imitant une source fiable pour obtenir des identifiants.

· Le spear-phishing, message personnalisé visant une personne stratégique.

· Le smishing (SMS) et le vishing (appels téléphoniques).

· Business Email Compromise / Fraude au Président, qui pousse un collaborateur à partager des informations ou initier un virement.

Ces techniques servent souvent d’étape initiale avant une attaque par ransomware ou un vol de données.

Exploits et vulnérabilités

Les cybercriminels exploitent régulièrement les failles présentes dans les logiciels ou configurations réseaux. Ces vulnérabilités peuvent être des failles nouvellement découvertes (zero-days) ou des faiblesses connues mais non corrigées.

Exemples fréquents :

· Systèmes ou logiciels non mis à jour.

· Bases de données exposées.

· Mauvaises configurations de droits d’accès.

· Exploitation de failles publiées dans les bulletins d’alerte.

Comme le rappelle l’ANSSI dans ses recommandations, une part importante des attaques réussies repose sur l’exploitation de vulnérabilités déjà connues mais insuffisamment corrigées.

Psychologie du cybercriminel

Derrière chaque cyberattaque se trouve une intention. Comprendre ce qui pousse un individu à devenir un cybercriminel permet de mieux anticiper ses comportements, ses objectifs et son niveau de dangerosité. Les motivations varient, mais trois grands profils psychologiques reviennent souvent dans les analyses de la criminalité numérique.

Recherche de profit

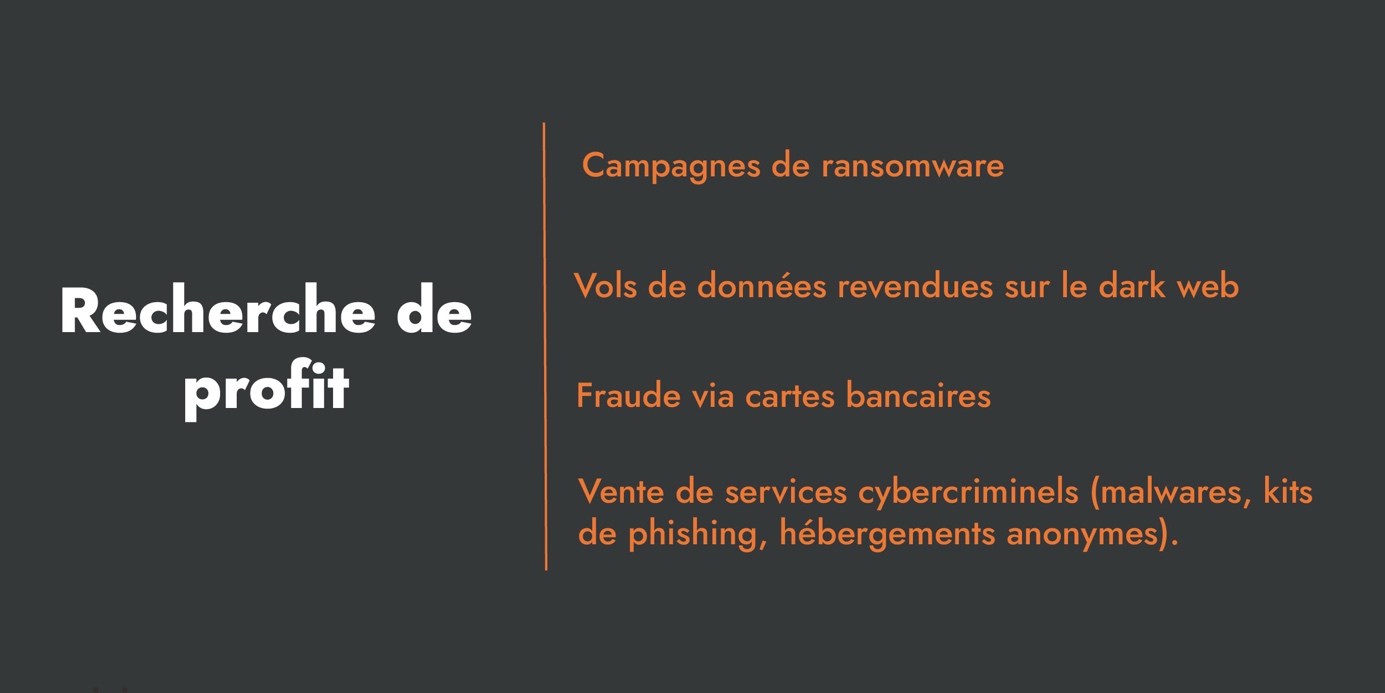

La motivation la plus courante est financière. Ces cybercriminels cherchent à maximiser leurs gains en exploitant des données personnelles, des accès privilégiés ou des infrastructures vulnérables.

Ils privilégient généralement les attaques générant un retour financier rapide :

· campagnes de ransomware,

· vols de données revendues sur le dark web,

· fraude via cartes bancaires,

· vente de services cybercriminels (malwares, kits de phishing, hébergements anonymes).

Leur logique est pragmatique : faible risque, rendement élevé.

Renforcez votre posture de cybersécurité

Les cybercriminels évoluent, vos défenses doivent suivre. Découvrez comment C-Risk aide les organisations à évaluer leurs risques, sécuriser leurs données et se préparer face aux attaques numériques.

Besoin de reconnaissance

Certaines personnes se tournent vers la cybercriminalité pour des raisons plus psychologiques : besoin de se prouver quelque chose, quête de prestige, recherche de validation dans des communautés souterraines.

Ces individus peuvent :

· defacer des sites pour afficher leur pseudonyme,

· publier des bases de données volées pour gagner en notoriété,

· exploiter des failles juste pour démontrer leur compétence.

Même si leur objectif n’est pas financier, leurs actions peuvent entraîner des dégâts importants.

Motivations idéologiques

Les cybercriminels motivés par des idéologies — politiques, sociales, religieuses ou militantes — cherchent avant tout à diffuser un message ou à nuire à une organisation qu’ils jugent contraire à leurs valeurs.

Parmi leurs actions habituelles :

· divulgation de données confidentielles pour dénoncer une entité,

· attaques DDoS pour interrompre un service,

· manipulation ou propagation de contenus visant à influencer l’opinion publique.

Ils peuvent agir seuls ou en groupe, parfois sous des bannières connues de l’hacktivisme.

Conclusion

Comprendre le profil d’un cybercriminel est désormais indispensable pour renforcer la sécurité d’une organisation. En identifiant leurs motivations, leurs méthodes et leur niveau de sophistication, les entreprises peuvent ajuster leurs défenses, anticiper les attaques et protéger plus efficacement leurs données personnelles et leurs systèmes critiques. Dans un paysage numérique en constante évolution, une approche proactive et fondée sur la connaissance de l’adversaire demeure l’un des meilleurs moyens de réduire les risques et de renforcer la résilience globale.

FAQ

Quelles sont les motivations principales d’un cybercriminel ?

Les cybercriminels sont souvent motivés par l’argent, la recherche de notoriété ou des convictions idéologiques. Le vol de données, les ransomwares et la fraude font partie des attaques les plus courantes.

Comment les cybercriminels accèdent-ils généralement à un système ?

Ils utilisent principalement le phishing, l’exploitation de vulnérabilités, les mots de passe faibles ou volés, ou encore des erreurs de configuration dans les systèmes informatiques.

Comment une entreprise peut-elle se protéger efficacement contre les cybercriminels ?

Elle peut renforcer ses contrôles d’accès, mettre à jour régulièrement ses systèmes, former ses équipes, surveiller les activités suspectes et réaliser des évaluations régulières des risques de cybersécurité

Nous avons conçu des solutions évolutives pour quantifier les risques cyber en termes financiers afin que les organisations améliorent leur gouvernance et leur résilience grâce à des décisions éclairées.