Keylogging et keyloggers

Les keyloggers, diminutif de keystroke loggers, sont des outils matériels ou logiciels conçus pour enregistrer tout ce qu’une personne saisit sur un appareil.

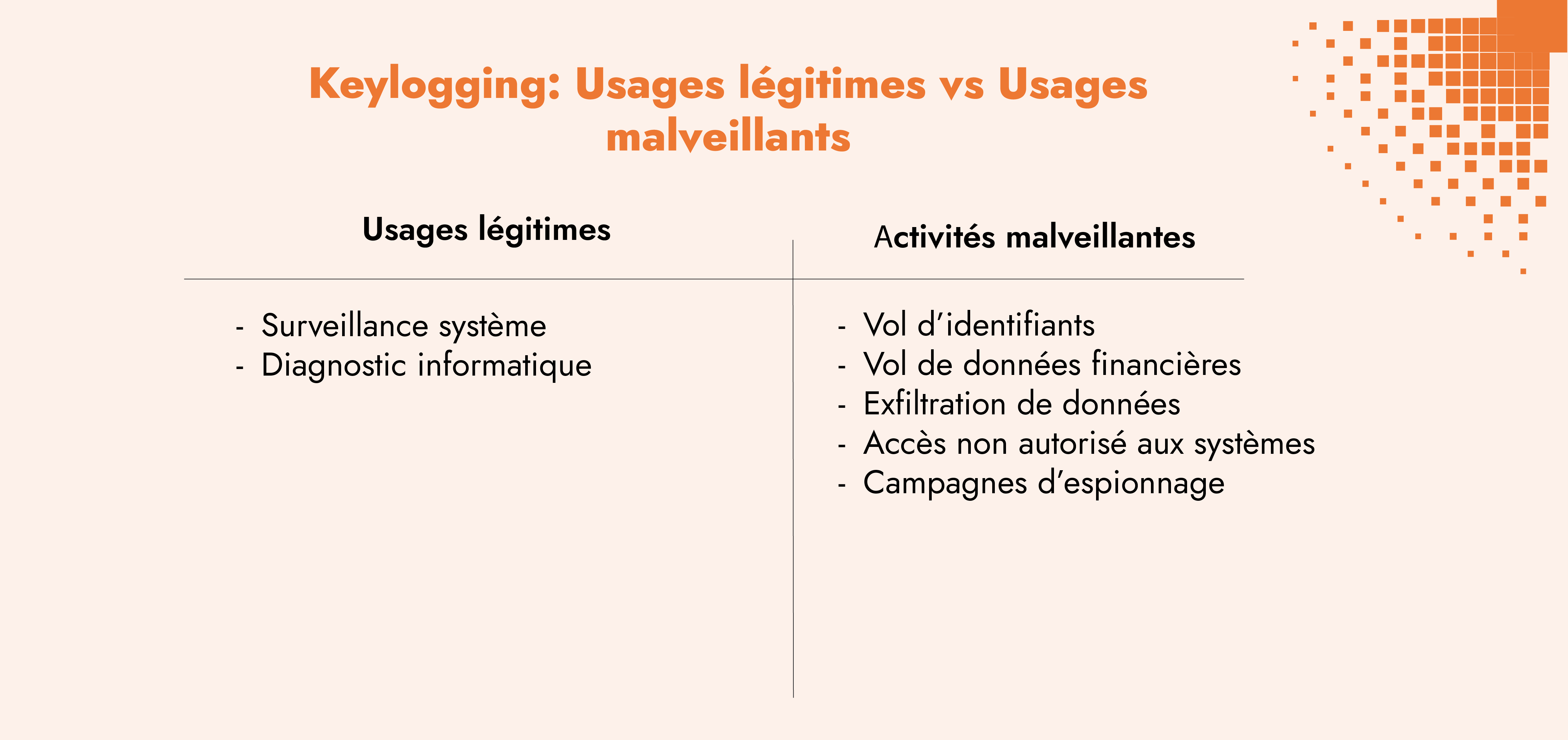

Ils peuvent avoir des usages légitimes — par exemple pour la surveillance système ou le diagnostic informatique —, mais ils sont le plus souvent associés à des activités malveillantes.

Lors d’une attaque par keylogger, le logiciel capture discrètement chaque frappe sur le clavier d’un ordinateur ou d’un appareil mobile et envoie ces données à l’attaquant. Une fois installé, un keylogger peut dérober des identifiants de connexion, des numéros de carte bancaire et d’autres informations sensibles, le tout sans que la victime ne s’en rende compte.

En novembre 2024, le New Jersey Cybersecurity & Communications Integration Cell (NJCCIC) a émis une alerte rouge après avoir découvert une campagne active de keylogging ciblant des agences publiques et municipales. Les cybercriminels utilisaient un logiciel furtif pour récolter des noms d’utilisateur, des mots de passe et des identifiants système, leur garantissant un accès persistant aux réseaux critiques.

Cette attaque illustre à quel point les keyloggers peuvent se répandre silencieusement et infliger des dommages considérables aux environnements gouvernementaux et d’entreprise.

Définition d’un keylogger

Un keylogger est un outil de surveillance qui enregistre les entrées réalisées via le clavier. Comme le clavier constitue le principal moyen d’interaction entre l’utilisateur et son système, ces logiciels peuvent collecter une immense quantité de données privées sans que l’utilisateur n’en ait conscience.

S’ils sont généralement illégaux, certains usages légaux existent, notamment :

- Surveillance parentale : pour suivre les activités en ligne d’un enfant ;

- Suivi de productivité en entreprise : pour contrôler le respect des politiques internes, avec consentement ;

- Diagnostic informatique : pour reproduire ou corriger des erreurs systèmes.

Cependant, les keyloggers malveillants figurent parmi les formes de spyware les plus dangereuses, car ils opèrent en arrière-plan et offrent un accès direct aux identifiants et données confidentielles des utilisateurs.

Informations capturées par les keyloggers

Les keyloggers peuvent collecter :

- le texte saisi sur le clavier,

- les identifiants et mots de passe,

- les données financières (numéros de carte bancaire, coordonnées bancaires),

- les messages privés, e-mails et conversations en ligne,

- les données système et du navigateur (adresses URL, horodatages).

Les keyloggers les plus sophistiqués peuvent également effectuer des captures d’écran, enregistrer l’audio ou la vidéo, étendant ainsi leur surveillance bien au-delà des simples frappes clavier.

Certains utilisent même des algorithmes de reconnaissance de motifs — par exemple la détection du symbole “@” ou de suffixes comme “.com” — pour isoler les informations sensibles.

Les dangers des keyloggers

Contrairement aux ransomwares ou aux trojans, les keyloggers ne détruisent ni ne chiffrent les fichiers. Leur danger réside dans la durée pendant laquelle ils peuvent rester invisibles.

Cela peut entraîner :

- le vol d’identité et la fraude financière,

- l’accès non autorisé à des systèmes professionnels,

- la compromission de comptes e-mail ou réseaux sociaux,

- la fuite de secrets d’entreprise ou d’informations gouvernementales.

Les keyloggers jouent également un rôle clé dans les attaques de type Business Email Compromise (BEC) ou credential stuffing, où des mots de passe volés sont réutilisés pour s’infiltrer plus profondément dans des réseaux.

Types de keyloggers et leur fonctionnement

Keyloggers matériels

Les keyloggers matériels sont des dispositifs physiques insérés entre le clavier et l’ordinateur, capturant les frappes directement à la source.

Bien qu’ils nécessitent un accès physique, ils peuvent être dissimulés dans des câbles USB, des claviers ou des adaptateurs. Leur simplicité les rend difficiles à détecter par les outils logiciels classiques.

Keyloggers distants

Les keyloggers à distance, aujourd’hui beaucoup plus courants, existent sous différentes formes :

- Form-grabbing keyloggers : interceptent les données saisies dans les formulaires web avant qu’elles ne soient chiffrées.

- Keyloggers JavaScript : intégrés dans des pages web infectées pour capturer les saisies dans le navigateur.

- Keyloggers au niveau noyau (kernel-level) : fonctionnent au cœur du système d’exploitation pour éviter la détection par les antivirus.

Vecteurs d’infection

Les keyloggers à distance se propagent généralement via :

- des e-mails malveillants contenant des pièces jointes infectées ou des liens piégés,

- des sites web compromis ou des téléchargements automatiques (drive-by downloads),

- des installateurs piratés ou crackés,

- des tromperies sociales (social engineering) incitant l’utilisateur à exécuter une action compromettante.

Se protéger contre les keyloggers

Selon une étude SOC Radar, 66 % des responsables cybersécurité aux États-Unis identifient l’erreur humaine comme principal risque. La meilleure défense repose sur la vigilance et une hygiène numérique rigoureuse.

Bonnes pratiques pour les appareils personnels

· Méfiez-vous des pièces jointes et vérifiez la fiabilité de l’expéditeur.

· Évitez les sites suspects et assurez-vous de la présence du HTTPS avant de saisir des données.

· Utilisez des mots de passe forts et uniques pour chaque compte.

· Activez l’authentification multi-facteurs (MFA).

· Maintenez votre système d’exploitation et vos logiciels à jour pour corriger les vulnérabilités.

Sécurité sur appareils et réseaux publics

Les appareils partagés et réseaux publics restent des cibles privilégiées :

- Des keyloggers logiciels peuvent être installés sur des ordinateurs en libre-service.

- Des réseaux Wi-Fi frauduleux (evil twin) peuvent intercepter vos données.

- Des keypads (terminaux de paiement, distributeurs) peuvent être physiquement altérés.

Utilisez un VPN ou un point d’accès mobile sécurisé plutôt qu’un Wi-Fi ouvert pour protéger vos informations.

Défense contre les keyloggers distants

- Installez une solution de sécurité complète (antivirus + anti-spyware).

- Surveillez les signes inhabituels : ralentissements, latence clavier, surchauffe.

- Analysez régulièrement les processus système et connexions réseau pour repérer une activité anormale.

Détection et suppression des keyloggers

Signes d’une infection

- Retards de frappe ou curseur saccadé.

- Plantages fréquents ou programmes qui cessent de répondre.

- Processus ou connexions inconnus en arrière-plan.

Détection et prévention pour les particuliers

La plupart des keyloggers peuvent être détectés par un logiciel anti-malware ou un antivirus à jour. Cependant, la vigilance reste essentielle :

- Observez tout comportement anormal (latence, pop-ups, extensions inconnues).

- Si vous suspectez une infection, déconnectez immédiatement l’appareil du réseau.

- Effectuez une analyse complète avec votre outil de sécurité.

- Changez vos mots de passe depuis un appareil fiable.

- Utilisez un gestionnaire de mots de passe et activez la MFA pour limiter la saisie manuelle.

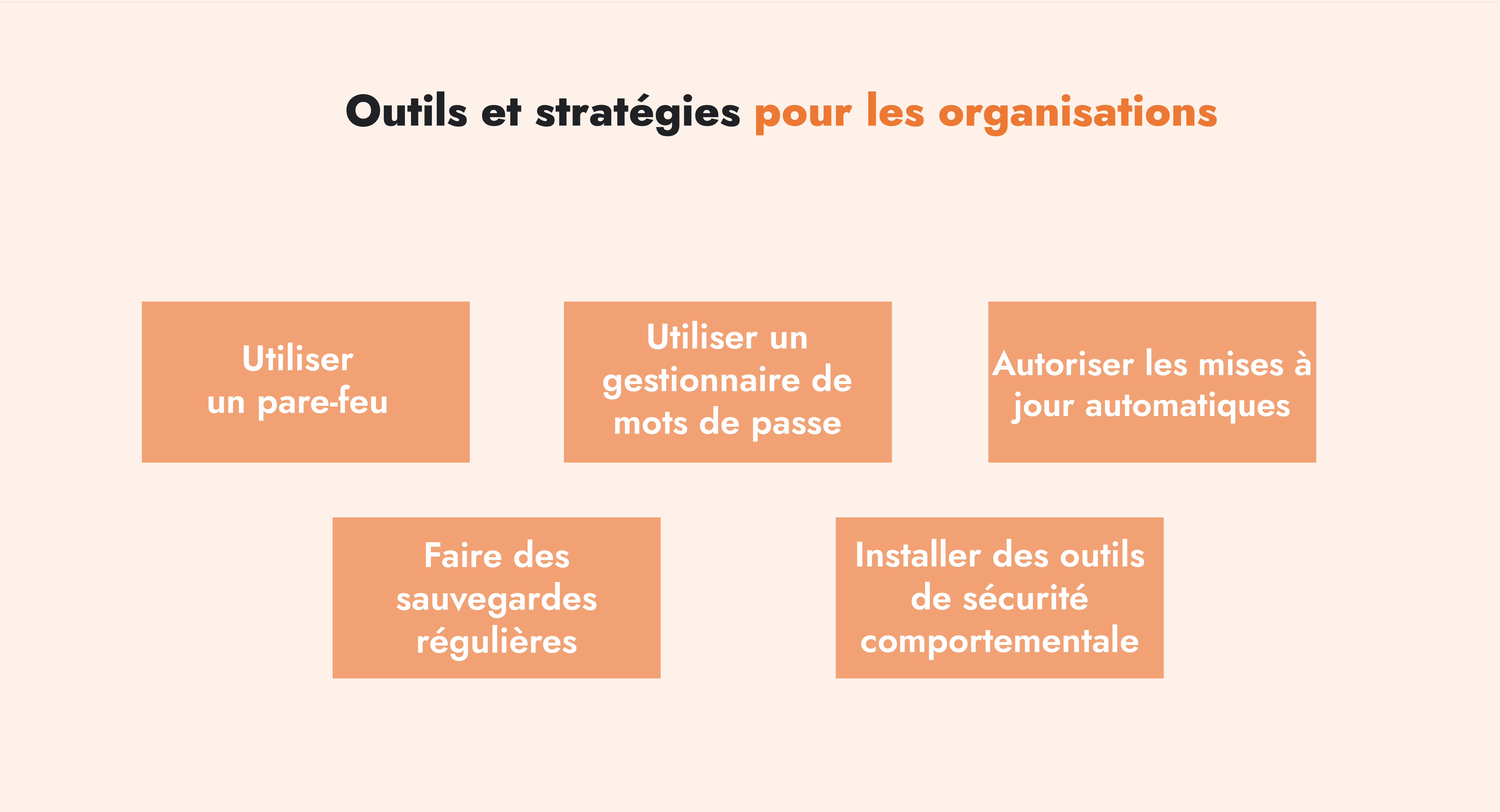

Outils et stratégies pour les organisations

Les entreprises doivent adopter une stratégie de défense multicouche :

- Pare-feu : surveiller les connexions sortantes et bloquer le trafic suspect.

- Gestionnaire de mots de passe : pour des identifiants complexes et uniques.

- Mises à jour automatiques des systèmes et applications.

- Sauvegardes régulières des données critiques.

- Outils de sécurité comportementale capables de détecter des anomalies en temps réel.

Besoin de renforcer votre cybersécurité ?

Découvrez les solutions C-Risk pour protéger vos systèmes et vos données contre les menaces telles que les keyloggers, les spywares et autres logiciels malveillants.

Réduire les risques et sensibiliser les équipes

Les keyloggers demeurent une menace persistante, exploitant nos gestes numériques quotidiens.

Parce que l’erreur humaine reste souvent le maillon faible, renforcer la cyber-conscience et adopter une approche Zero Trust constituent les meilleures garanties d’un retour sur investissement en matière de sécurité.

Conclusion

Les enregistreurs de frappe incarnent une menace discrète mais constante. Ils infiltrent nos systèmes sans bruit, collectant des données critiques jusqu’à parfois compromettre un réseau entier.

La lutte contre les keyloggers passe autant par la technologie (outils de détection, anti-malware, mises à jour) que par la formation des utilisateurs et la vigilance organisationnelle.

FAQ

Qu’est-ce qu’un keylogger et pourquoi est-ce un risque ?

Un keylogger est un logiciel ou dispositif matériel qui enregistre les frappes d’un clavier et transmet ces données à un tiers. Comme il capture les identifiants et les informations sensibles, une seule infection peut conduire à un vol de compte ou à une fraude.

Comment savoir si mon appareil contient un keylogger ?

Surveillez les signes suivants : décalage à la frappe, extensions inconnues, fenêtres inattendues ou applications étranges. En cas de doute, déconnectez l’appareil, lancez un scan antivirus complet et changez vos mots de passe depuis un autre poste.

Les gestionnaires de mots de passe et l’authentification à deux facteurs arrêtent-ils les keyloggers ?

Pas directement, mais ils limitent fortement leur impact. Un gestionnaire de mots de passe réduit la saisie manuelle, et la MFA rend les identifiants volés inutilisables sans le second facteur.

Nous avons conçu des solutions évolutives pour quantifier les risques cyber en termes financiers afin que les organisations améliorent leur gouvernance et leur résilience grâce à des décisions éclairées.