Les fondements de l’ISMS

Un ISMS n’est pas un simple ensemble de contrôles techniques. C’est un système complet qui intègre les personnes, les processus et la technologie afin de protéger les actifs informationnels de l’organisation.

Son objectif est de garantir la confidentialité, l’intégrité et la disponibilité des données, les trois piliers fondamentaux de la sécurité de l’information, souvent appelés triade CIA.

L’ISMS permet d’identifier, de gérer et de réduire les risques liés à la sécurité de l’information de manière structurée et cohérente. Plutôt que de réagir aux incidents, il favorise une approche préventive : anticiper les vulnérabilités, évaluer les risques et mettre en œuvre des mesures adaptées.

Les principes de la sécurité de l’information

L’approche ISMS repose sur trois principes essentiels :

- Confidentialité : l’information ne doit être accessible qu’aux personnes autorisées.

- Intégrité : les données doivent rester exactes et complètes tout au long de leur cycle de vie.

- Disponibilité : les systèmes et informations doivent être accessibles au moment où ils sont nécessaires.

Ces principes vont au-delà de la technologie : ils englobent la culture organisationnelle, le comportement des employés et l’engagement de la direction. La sécurité devient ainsi une composante du quotidien de l’entreprise, et non une action ponctuelle.

ISO/IEC 27001 : la norme de référence

La norme ISO/IEC 27001 constitue la pierre angulaire de la mise en place d’un ISMS. Elle définit les exigences nécessaires pour établir, maintenir et améliorer continuellement un système de management de la sécurité de l’information.

Les organisations qui l’adoptent bénéficient de :

- Un cadre structuré pour la gestion des risques et des contrôles ;

- Une conformité aux meilleures pratiques internationales ;

- Une confiance renforcée de la part des parties prenantes grâce à une gouvernance démontrable.

En se conformant à la norme ISO/IEC 27001, les entreprises passent d’une sécurité fragmentée à une approche systématique, auditée et évolutive.

Les étapes clés pour mettre en place un ISMS efficace

Mettre en œuvre un ISMS est un processus structuré et continu, aligné sur les objectifs métiers. Chaque étape doit contribuer à la protection des informations et à la résilience de l’organisation.

1. Analyse des risques

Tout ISMS commence par une évaluation approfondie des risques. Il s’agit d’identifier les menaces potentielles — cyberattaques, erreurs humaines, dépendances fournisseurs — puis d’évaluer leur probabilité et leur impact.

L’objectif n’est pas d’éliminer tous les risques, mais de les prioriser afin d’allouer les ressources là où elles seront le plus efficaces.

Des cadres comme ISO 31000 ou EBIOS Risk Manager permettent de structurer cette analyse et d’en assurer la traçabilité.

2. Définition de la politique de sécurité

Une fois les risques identifiés, il faut élaborer une politique de sécurité claire. Ce document stratégique définit les objectifs, les responsabilités et les principes de gestion de la sécurité de l’information.

Une politique solide assure la cohérence des actions de sécurité et aligne les comportements individuels sur la stratégie globale.

3. Sélection des mesures de contrôle

À partir des risques identifiés, l’entreprise choisit les mesures de contrôle adaptées. L’annexe A de la norme ISO/IEC 27001 propose un catalogue complet couvrant :

- le contrôle d’accès,

- le chiffrement,

- la sécurité physique et environnementale,

- la gestion des tiers,

- la réponse aux incidents et la continuité d’activité.

Ces mesures doivent être proportionnées au niveau de risque et intégrées aux processus métiers.

4. Mise en œuvre des contrôles

L’étape suivante consiste à déployer les mesures choisies : paramétrage des outils, mise à jour des procédures, formation du personnel.

Cette mise en œuvre doit impliquer tous les services — IT, conformité, RH, direction — afin d’intégrer la sécurité dans le fonctionnement quotidien.

5. Sensibilisation et formation

Les erreurs humaines restent l’une des principales causes d’incident. C’est pourquoi la formation et la sensibilisationsont essentielles.

Des campagnes régulières, des tests de phishing et des ateliers ciblés permettent de développer une culture de sécuritépartagée.

6. Revue et amélioration continue

La sécurité n’est jamais figée. Les menaces évoluent, les technologies changent, les entreprises grandissent.

Un ISMS doit donc suivre le cycle PDCA (Plan – Do – Check – Act) : planifier, mettre en œuvre, contrôler et améliorer en continu.

Grâce à ce cycle, les organisations renforcent leur résilience et garantissent la pertinence de leurs mesures face aux nouveaux défis.

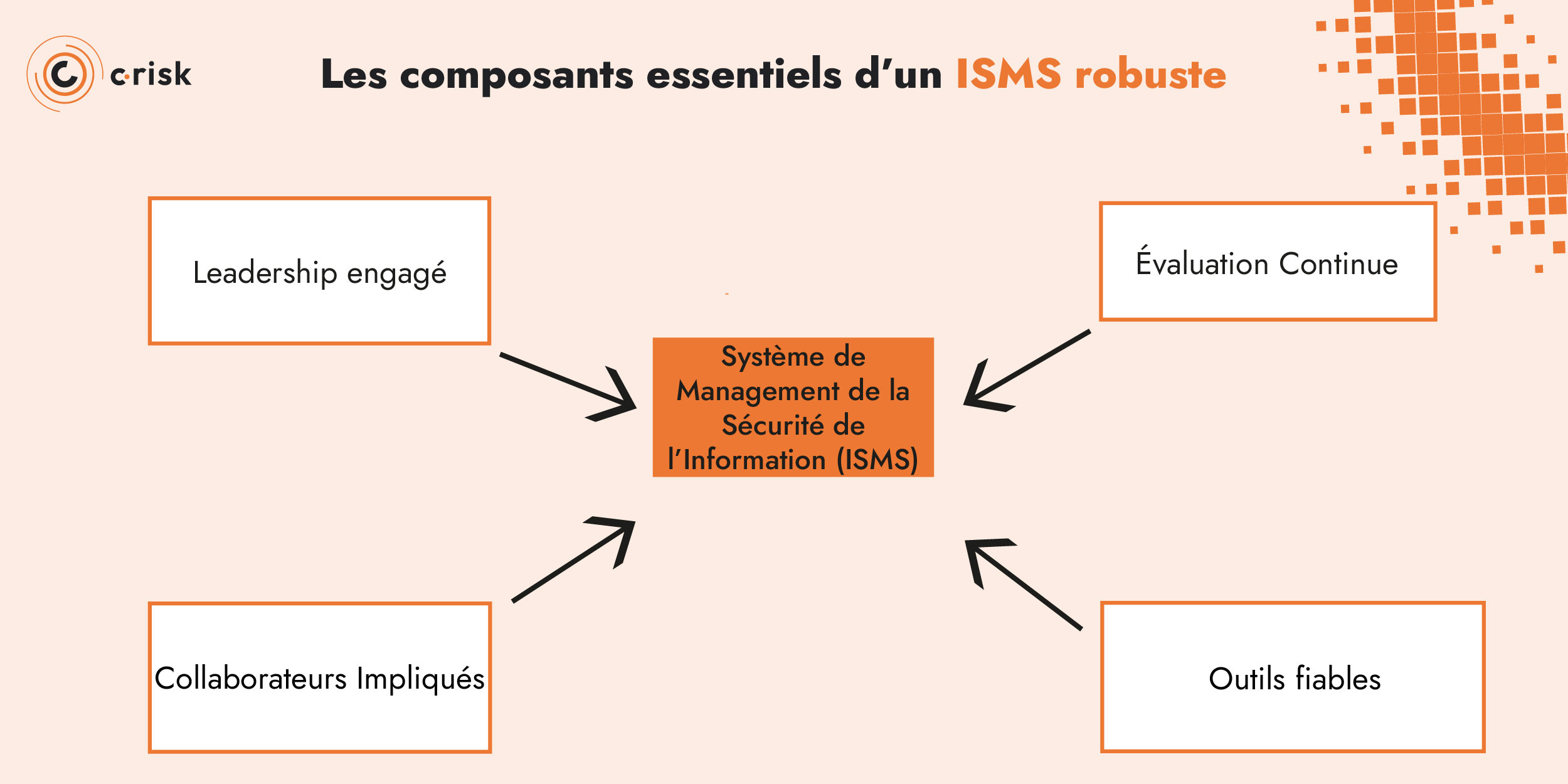

Les composants essentiels d’un ISMS robuste

Un Système de Management de la Sécurité de l’Information (ISMS) repose sur bien plus que des politiques et des contrôles techniques.

C’est un écosystème organisationnel complet, où la gouvernance, la culture et la technologie se soutiennent et se renforcent mutuellement.

La solidité d’un ISMS vient de cet équilibre dynamique : un leadership engagé, une évaluation continue, des collaborateurs impliqués et des outils fiables, qui travaillent ensemble pour faire de la sécurité de l’information une composante essentielle de la performance de l’entreprise.

Leadership engagé

Le succès d’un ISMS dépend avant tout de l’engagement de la direction. En allouant les ressources et en donnant l’exemple, les dirigeants ancrent la sécurité dans la culture de l’entreprise.

Évaluation et suivi régulier

Des audits internes et des revues périodiques garantissent la performance du système et détectent rapidement les points d’amélioration.

Culture de sécurité

Une culture de sécurité partagée fait de chaque collaborateur un acteur de la protection de l’information. Formation, communication et reconnaissance renforcent ce réflexe collectif.

Collaboration inter-départementale

La sécurité de l’information est une responsabilité transversale. RH, achats, IT et juridique doivent collaborer pour assurer la cohérence des décisions et la maîtrise des risques.

Plan de réponse et continuité

Un plan d’intervention en cas d’incident permet de réagir rapidement et de limiter les impacts. Couplé à un plan de continuité d’activité, il garantit la reprise des opérations critiques.

Technologies et outils

Des solutions comme les SIEM, DLP ou les plateformes de gouvernance des identités automatisent la détection et le suivi des risques.

Mais la technologie n’a de valeur que si elle est alignée sur les besoins métiers et les priorités de risque.

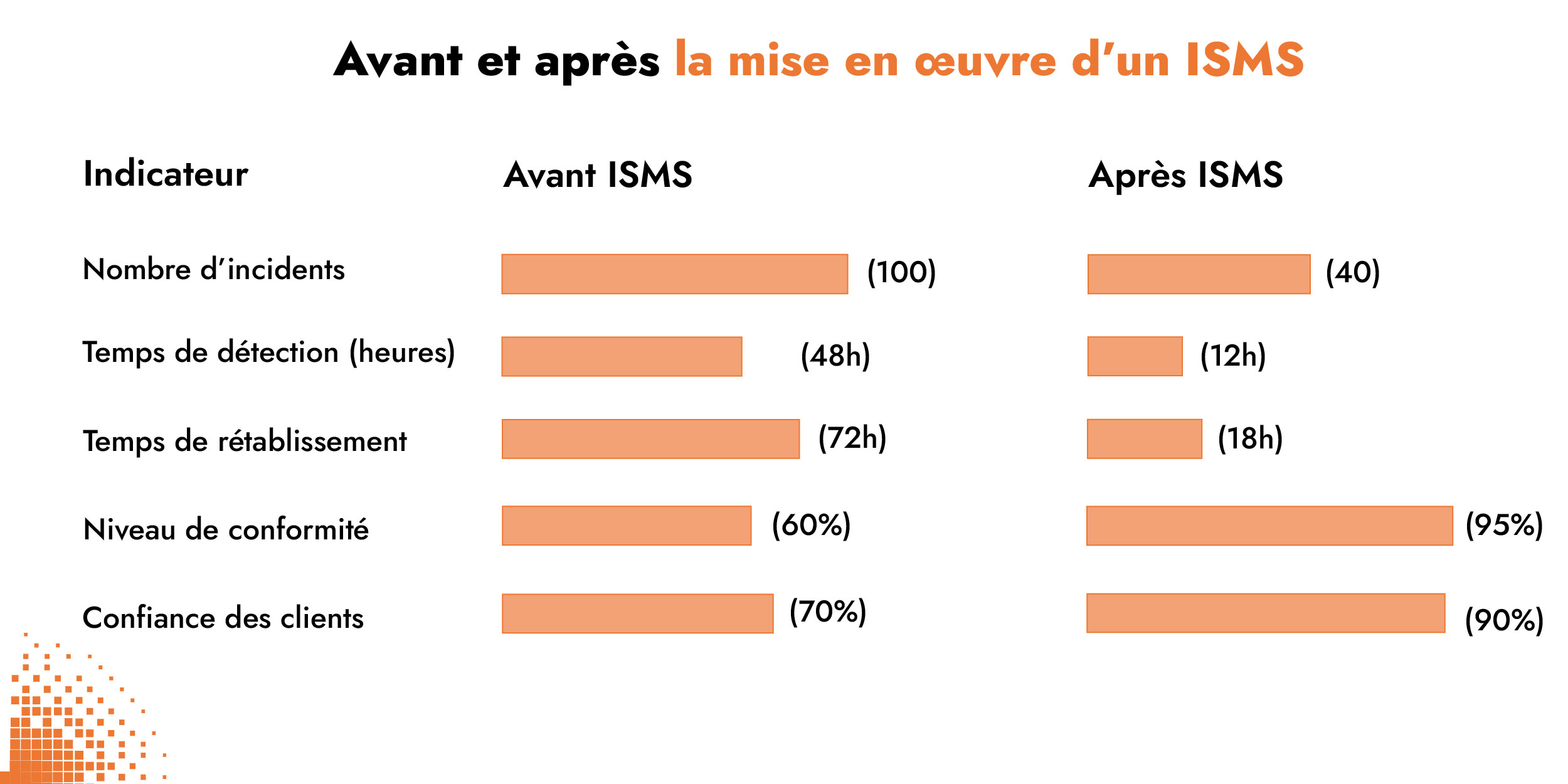

Les avantages d’un ISMS efficace

Mettre en place un ISMS bien conçu transforme la sécurité de l’information en avantage stratégique.

Protection contre les menaces internes et externes

L’ISMS renforce la résilience face aux attaques en identifiant les risques et en appliquant des contrôles adaptés.

Réputation et confiance renforcées

La certification ISO/IEC 27001 prouve la fiabilité de l’organisation et renforce la confiance des clients, partenaires et investisseurs.

Conformité réglementaire

L’ISMS facilite la conformité aux exigences du RGPD et d’autres cadres légaux, tout en simplifiant les audits.

Efficacité opérationnelle et amélioration continue

Le modèle PDCA optimise les processus internes et encourage une amélioration permanente de la sécurité et de la performance.

Garantie pour les partenaires et les clients

Un ISMS robuste démontre la capacité de l’entreprise à protéger ses actifs et à maintenir sa continuité d’activité, même en situation de crise.

Prêt à renforcer la sécurité de vos informations ?

Mettre en place et maintenir un Système de Management de la Sécurité de l’Information (ISMS) efficace exige de l’expertise, une méthodologie rigoureuse et une vision à long terme. Nos experts vous accompagnent pour concevoir, déployer et optimiser votre ISMS, en conformité avec la norme ISO/IEC 27001 et les objectifs stratégiques de votre organisation.

Conclusion

Mettre en place un ISMS ne se limite pas à cocher une case de conformité : c’est instaurer une culture durable de la sécurité et de la confiance.

En combinant gouvernance, technologies et sensibilisation humaine, un ISMS devient un pilier stratégique de la performance et de la résilience organisationnelle.

Les entreprises qui s’engagent dans cette démarche ne se contentent pas de se protéger : elles bâtissent la confiance qui nourrit la croissance et l’innovation.

FAQ

Que comprend un ISMS ?

Un ISMS comprend l’ensemble des politiques, procédures, processus et contrôles destinés à gérer les risques liés à la sécurité de l’information. Il couvre la gouvernance, la technologie, la formation et l’amélioration continue, selon les exigences de la norme ISO/IEC 27001.

Pourquoi la norme ISO/IEC 27001 est-elle importante ?

Parce qu’elle fournit un cadre internationalement reconnu pour établir et maintenir un ISMS. Elle garantit une approche fondée sur les risques, cohérente et vérifiable, gage de confiance et de conformité.

Combien de temps faut-il pour mettre en place un ISMS ?

La durée dépend de la taille et de la maturité de l’organisation. En moyenne, la mise en place d’un ISMS complet prend de six mois à un an, depuis l’analyse des risques jusqu’à la certification.

Nous avons conçu des solutions évolutives pour quantifier les risques cyber en termes financiers afin que les organisations améliorent leur gouvernance et leur résilience grâce à des décisions éclairées.