Die Grundlage von ISMS

Ein ISMEN (Information Security Management System) ist nicht nur eine Sammlung technischer Kontrollen, es ist ein umfassender Rahmen das Menschen, Prozesse und Technologien integriert, um die Sicherheit eines Unternehmens zu schützen Informationsressourcen. Ihr Zweck ist es, sicherzustellen, dass Vertraulichkeit, Integrität und Verfügbarkeit von Daten, drei grundlegende Säulen, die oft als CIA-Triade.

Im Kern ermöglicht ein ISMS einer Organisation Identifizierung, Verwaltung und Reduzierung von Informationssicherheitsrisiken auf strukturierte und konsistente Weise. Anstatt auf Vorfälle zu reagieren, fördert es proaktiver Ansatz — Antizipation von Sicherheitslücken, Bewertung von Risiken und Umsetzung geeigneter Sicherheitsmaßnahmen.

Die Prinzipien der Informationssicherheit

Der ISMS-Ansatz basiert auf drei Hauptprinzipien:

- Vertraulichkeit: Sicherstellen, dass Informationen nur für Personen zugänglich sind, die dazu berechtigt sind, sie einzusehen.

- Integrität: Aufrechterhaltung der Genauigkeit und Vollständigkeit von Informationen während ihres gesamten Lebenszyklus.

- Verfügbarkeit: Sicherstellung, dass Informationen und Systeme bei Bedarf zugänglich sind.

Diese Prinzipien gehen über technische Maßnahmen hinaus. Sie umfassen Organisationskultur, Verhalten der Mitarbeiter, und Engagement des Managements, um sicherzustellen, dass Sicherheit Teil des täglichen Geschäftsbetriebs wird und nicht nur ein einmaliges Projekt ist.

ISO/IEC 27001: Die internationale Norm

Das ISO/IEC 27001 Standard dient als Eckpfeiler der ISMS-Implementierung. Es definiert die Anforderungen für die Einrichtung, Aufrechterhaltung und kontinuierliche Verbesserung eines Informationssicherheitsmanagementsystems. Organisationen, die diesen Standard übernehmen, profitieren von:

- EIN strukturierter Rahmen für das Management von Risiken und Kontrollen.

- Anpassung der Vorschriften mit internationalen Best Practices.

- Verbessertes Vertrauen der Stakeholder durch Zertifizierung und nachweisbare Unternehmensführung.

Durch die Angleichung an ISO/IEC 27001 können Unternehmen von Ad-hoc-Sicherheitsmaßnahmen auf eine systematischer, überprüfbarer und skalierbarer Ansatz zum Informationsschutz.

Wichtige Schritte zur Implementierung eines effektiven ISMS

Implementierung einer Informationssicherheits-Managementsystem (ISMS) ist kein einmaliger technischer Einsatz, sondern ein strukturierter, kontinuierlicher Prozess. Es erfordert einen methodischen Ansatz, der die Sicherheitsziele mit den Geschäftszielen in Einklang bringt und sicherstellt, dass jede Maßnahme zum Schutz der Informationsressourcen und zur Widerstandsfähigkeit des Unternehmens insgesamt beiträgt.

Im Folgenden finden Sie eine schrittweise Roadmap, die Sie bei einer erfolgreichen Implementierung unterstützt.

1. Risikoanalyse: Identifizieren und bewerten Sie Risiken für die Informationssicherheit

Jedes ISMS beginnt mit einem umfassende Risikobewertung. Dazu gehört die Identifizierung potenzieller Bedrohungen für Ihre Informationssysteme — von Cyberangriffen und menschlichem Versagen bis hin zu Sicherheitslücken in der Lieferkette — und die Bewertung ihrer Wahrscheinlichkeit und potenziellen Auswirkungen.

Das Ziel besteht nicht darin, alle Risiken zu eliminieren (was unmöglich ist), sondern verstehe und priorisiere sieund ermöglicht es der Organisation, fundierte Entscheidungen darüber zu treffen, wo Ressourcen am effektivsten eingesetzt werden können.

Eine fundierte Risikoanalyse bildet die Grundlage für alle nachfolgenden Sicherheitsentscheidungen. Frameworks wie ISO 31000 oder EBIOS-Risikomanager kann helfen, diesen Prozess zu strukturieren und Konsistenz und Rückverfolgbarkeit zu gewährleisten.

2. Definition der Sicherheitspolitik: Etablieren Sie eine klare Unternehmensführung

Sobald die Risiken analysiert wurden, besteht der nächste Schritt darin, eine sicherheitspolitik das die Ziele, Prinzipien und Verantwortlichkeiten der Organisation im Bereich Informationssicherheit klar definiert.

Dieses Dokument dient als strategischer Kompass, um das Engagement des Managements und das Verhalten der Mitarbeiter an den ISMS-Zielen auszurichten. Es sollte Folgendes zum Ausdruck bringen:

- Umfang und Ziele des ISMS.

- Die Führungsstruktur und die Schlüsselrollen.

- Die Haltung der Organisation zu Risikotoleranz und Kontrollprioritäten.

Eine gut ausgearbeitete Sicherheitsrichtlinie stellt sicher, dass alle Sicherheitsinitiativen konsistent, messbar und geschäftsorientiert statt reaktiv oder fragmentiert.

3. Wählen Sie Kontrollmaßnahmen: Wählen Sie die richtigen Abwehrmaßnahmen

Auf der Grundlage der identifizierten Risiken und der Sicherheitsrichtlinien müssen Unternehmen auswählen angemessene Kontrollmaßnahmen. ISO/IEC 27001 Anhang A bietet einen Katalog von Kontrollen, der Bereiche wie die folgenden abdeckt:

- Zugriffskontrolle und Identitätsmanagement.

- Datenverschlüsselung und Systemhärtung.

- Körperlicher Schutz und Umweltschutz.

- Lieferanten- und Drittanbietermanagement.

- Reaktion auf Vorfälle und Geschäftskontinuität.

Die gewählten Maßnahmen sollten angemessen zum Risikoniveau, um sowohl den Schutz als auch die betriebliche Effizienz zu gewährleisten.

4. Implementierung der Steuerung: Bereitstellung und Integration

Nachdem Sie die Steuerelemente ausgewählt haben, wechselt der Fokus zu Implementierung. Dazu gehören die Konfiguration technischer Lösungen, die Aktualisierung interner Prozesse und die Schulung der Mitarbeiter, um eine nahtlose Integration im gesamten Unternehmen zu gewährleisten.

Eine effektive Bereitstellung erfordert die Zusammenarbeit zwischen IT-, Compliance-, Personal- und Managementteams, da Informationssicherheit jede Betriebsebene betrifft. Der Schlüssel liegt darin, die Sicherheitspraktiken sowohl praktisch als auch wiederholbar zu gestalten und sie in die täglichen Arbeitsabläufe einzubetten, anstatt sie als isolierte Compliance-Aufgaben zu behandeln.

5. Schulung und Sensibilisierung: Binden Sie Menschen auf allen Ebenen ein

Menschliches Versagen ist nach wie vor eine der Hauptursachen für Datenschutzverletzungen. Aus diesem Grund Sensibilisierung und Schulung sind integraler Bestandteil jedes ISMS. Die Mitarbeiter sollten nicht nur die Richtlinien und Verfahren verstehen, sondern auch erkennen, wie sich ihr Handeln auf die allgemeine Sicherheit auswirkt.

Regelmäßige Sensibilisierungsprogramme, Phishing-Simulationen und gezielte Workshops helfen beim Aufbau einer Kultur, bei der Sicherheit an erster Stelle steht, wo die Mitarbeiter als aktive Verteidiger und nicht als schwache Glieder agieren.

6. Überprüfung und kontinuierliche Verbesserung: Halten Sie das ISMS am Leben

Informationssicherheit ist ein sich wandelndes Ziel. Bedrohungen entwickeln sich, Technologien ändern sich und Unternehmen wachsen. Ein erfolgreiches ISMS muss daher dem folgen Planen-Do-Check-Act (PDCA) Zyklus — ein Modell für kontinuierliche Verbesserung.

Regelmäßige Überprüfungen, interne Audits und Bewertungen durch das Management stellen sicher, dass die Kontrollen wirksam bleiben und den Prioritäten des Unternehmens entsprechen. Feedback-Schleifen ermöglichen es, das System zu verfeinern, Schwachstellen zu stärken und sich an neue Herausforderungen anzupassen.

Wenn Unternehmen diese sechs Schritte befolgen, können sie von isolierten Sicherheitsinitiativen zu einer ausgereifter, wiederholbarer und messbarer Rahmen — eine, die die langfristige Widerstandsfähigkeit und die Einhaltung gesetzlicher Vorschriften unterstützt und gleichzeitig das Vertrauen der Interessengruppen aufbaut.

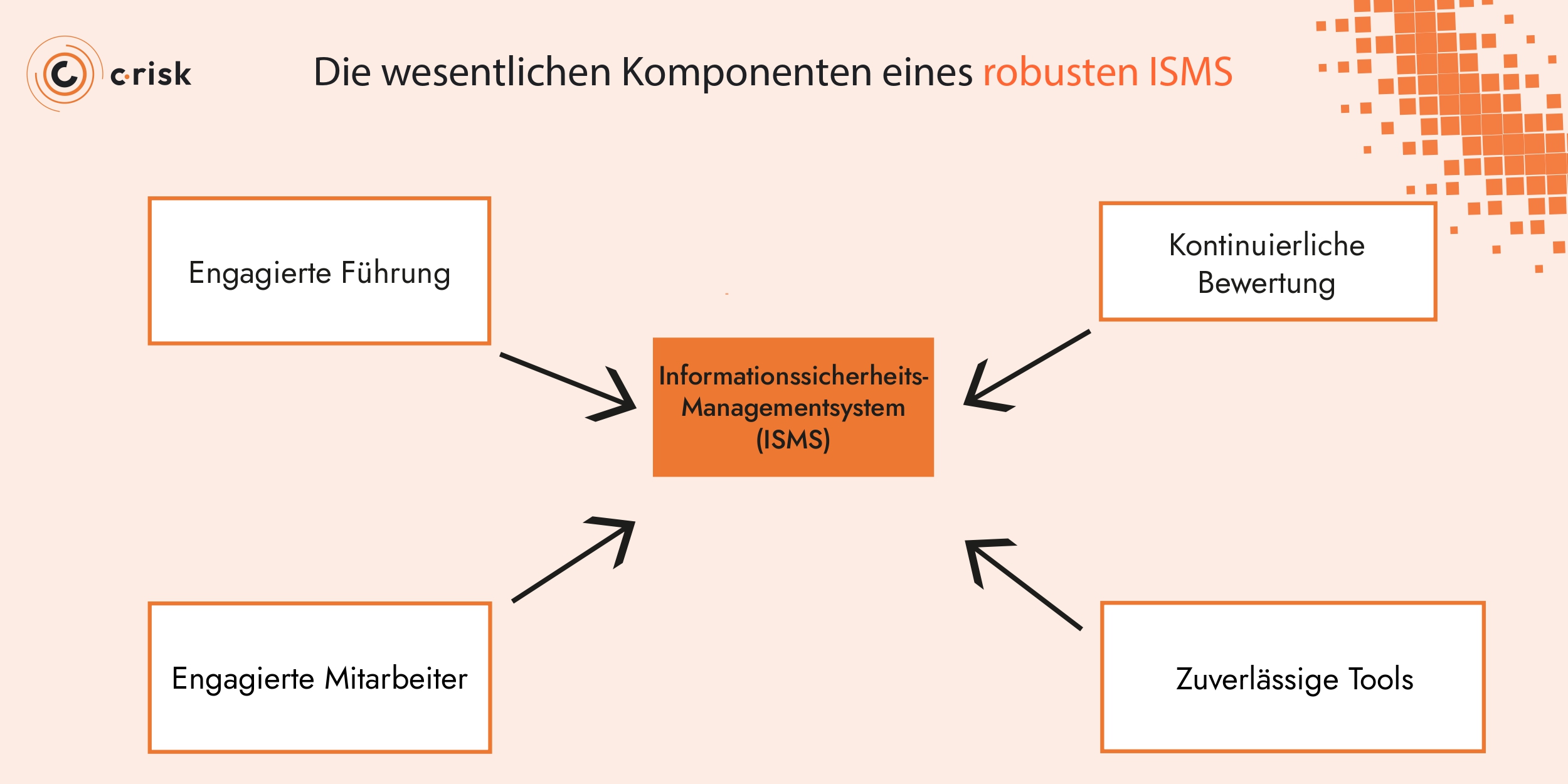

Die wesentlichen Komponenten eines robusten ISMS

Ein starker Informationssicherheits-Managementsystem (ISMS) basiert auf mehr als Richtlinien und technischen Kontrollen — es ist das Ergebnis eines unternehmensweiten Ökosystems, in dem sich Unternehmensführung, Kultur und Technologie gegenseitig verstärken. Robustheit entsteht durch ein ausgewogenes Verhältnis: strategische Führung, kontinuierliche Evaluierung, engagierte Mitarbeiter und zuverlässige Tools, die alle zusammenarbeiten, um Informationssicherheit zu einer zentralen Geschäftsfunktion zu machen.

Engagierte Führung

Das Herzstück jedes effektiven ISMS ist engagierte Führung. Die Geschäftsleitung muss die Sicherheitspolitik nicht nur verabschieden, sondern sich auch aktiv dafür einsetzen und damit nachweisen, dass Informationssicherheit für die Mission und Widerstandsfähigkeit der Organisation von entscheidender Bedeutung ist. Wenn Führungskräfte Ressourcen zuweisen, Prioritäten kommunizieren und sich selbst zur Rechenschaft ziehen, signalisieren sie allen Mitarbeitern, dass Sicherheit in der Verantwortung aller liegt.

Diese von oben nach unten gerichtete Verpflichtung macht das ISMS von einem Compliance-Framework zu einem strategisches Managementinstrument, um das Risikomanagement auf das Geschäftswachstum und die Vertrauensbildung auszurichten.

Regelmäßige Bewertung und Überwachung

Führung allein reicht jedoch nicht aus. Ein robustes ISMS hängt von einem ab Zyklus der kontinuierlichen Bewertung um im Laufe der Zeit wirksam zu bleiben. Regelmäßige Audits, Leistungsüberprüfungen und Risikoüberprüfungen stellen sicher, dass die implementierten Kontrollen mit den sich ändernden Bedrohungen und Geschäftszielen Schritt halten.

Durch die Verwendung klarer Kennzahlen und KPIs können Unternehmen Schwachstellen frühzeitig erkennen und sich schnell anpassen. Dieser proaktive Ansatz macht die Compliance-Berichterstattung zu einem echten Übung zur Leistungsmessung, eine, die eher zu kontinuierlichen Verbesserungen als zu Verwaltungsaufwand führt.

Eine starke Sicherheitskultur

Technologie und Prozesse können ohne das Engagement der Menschen nur so weit gehen. Ein ISMS gedeiht in einem starke Sicherheitskultur, wo das Bewusstsein und die Rechenschaftspflicht über die IT-Abteilung hinausgehen. Mitarbeiter, die wissen, wie sich ihr Handeln auf die Sicherheitslage des Unternehmens auswirkt, melden mit weitaus höherer Wahrscheinlichkeit Vorfälle, stellen verdächtiges Verhalten in Frage und befolgen bewährte Verfahren.

Schulungen, interne Kommunikation und Anerkennungsprogramme tragen dazu bei, diese Denkweise zu fördern. Mit der Zeit wird Sicherheit zur Selbstverständlichkeit — keine Verpflichtung, sondern ein gemeinsamer Wert, der sowohl das Unternehmen als auch seine Kunden schützt.

Abteilungsübergreifende Zusammenarbeit

Um diese Kultur effektiv zu machen, Zusammenarbeit zwischen Abteilungen ist essenziell. Informationssicherheit kann nicht in Silos funktionieren. IT-Teams verlassen sich auf die Personalabteilung, um den Benutzerzugriff zu verwalten, auf Beschaffungsteams, um Lieferantenrisiken zu bewerten, und auf Compliance-Beauftragte, um Vorschriften auszulegen. Ein ausgereiftes ISMS fördert den regelmäßigen Dialog zwischen diesen Gruppen und stellt sicher, dass Entscheidungen in Bezug auf Risiko, Technologie und Richtlinien konsistent und transparent sind.

Dieser funktionsübergreifende Ansatz ermöglicht es Unternehmen Sicherheitslücken antizipieren, bevor sie eskalieren und reagieren Sie schneller, wenn es zu Zwischenfällen kommt.

Reaktion auf Vorfälle und Geschäftskontinuität

Selbst die am besten vorbereiteten Unternehmen sind mit unerwarteten Ereignissen konfrontiert, von Datenlecks bis hin zu Betriebsstörungen. EIN gut durchdachter Plan zur Reaktion auf Vorfälle und zur Geschäftskontinuität stellt sicher, dass das ISMS nicht bei der Prävention endet; es ermöglicht auch eine schnelle, koordinierte Reaktion. Klare Rollen, vordefinierte Kommunikationskanäle und Wiederherstellungsverfahren minimieren Schäden und Ausfallzeiten.

Neben der Bewältigung von Krisen bieten diese Pläne auch Lernmöglichkeiten. Jeder Vorfall wird zu einer Quelle von Erkenntnissen, die in die kontinuierliche Verbesserungsschleife des ISMS einfließen und die Widerstandsfähigkeit mit jeder Iteration stärken.

Technologien und Tools

Schließlich kann kein modernes ISMS ohne das richtige technologisches Rückgrat. Tools wie SIEM (Sicherheitsinformations- und Eventmanagement) systeme, Verhinderung von Datenverlust (DLP) Lösungen und Plattformen zur Identitätsverwaltung helfen dabei, die Überwachung zu automatisieren, Anomalien zu erkennen und Compliance-Berichte zu unterstützen.

Technologie muss jedoch der Strategie dienen, nicht umgekehrt. Ein robustes ISMS stellt sicher, dass jedes Tool in ein kohärentes Framework integriert ist, das die Geschäftsziele unterstützt und gleichzeitig Agilität und Skalierbarkeit gewährleistet.

Wenn diese Elemente — Führung, Bewertung, Kultur, Zusammenarbeit, Bereitschaft und Technologie — zusammenkommen, wird das ISMS zu mehr als einem Compliance-Mechanismus. Es entwickelt sich zu einem lebendes System das sich anpasst, lernt und die Fähigkeit des Unternehmens kontinuierlich stärkt, das zu schützen, was am wichtigsten ist: seine Informationsressourcen und seinen Ruf.

Sind Sie bereit, Ihre Informationssicherheit zu erhöhen?

Der Aufbau und die Aufrechterhaltung eines effektiven Informationssicherheitsmanagementsystems (ISMS) erfordern Fachwissen, Struktur und eine langfristige Vision. Unser Spezialistenteam kann Ihnen helfen, Ihr ISMS so zu entwerfen, zu implementieren und zu optimieren, dass es den ISO/IEC 27001-Standards und den strategischen Zielen Ihres Unternehmens entspricht.

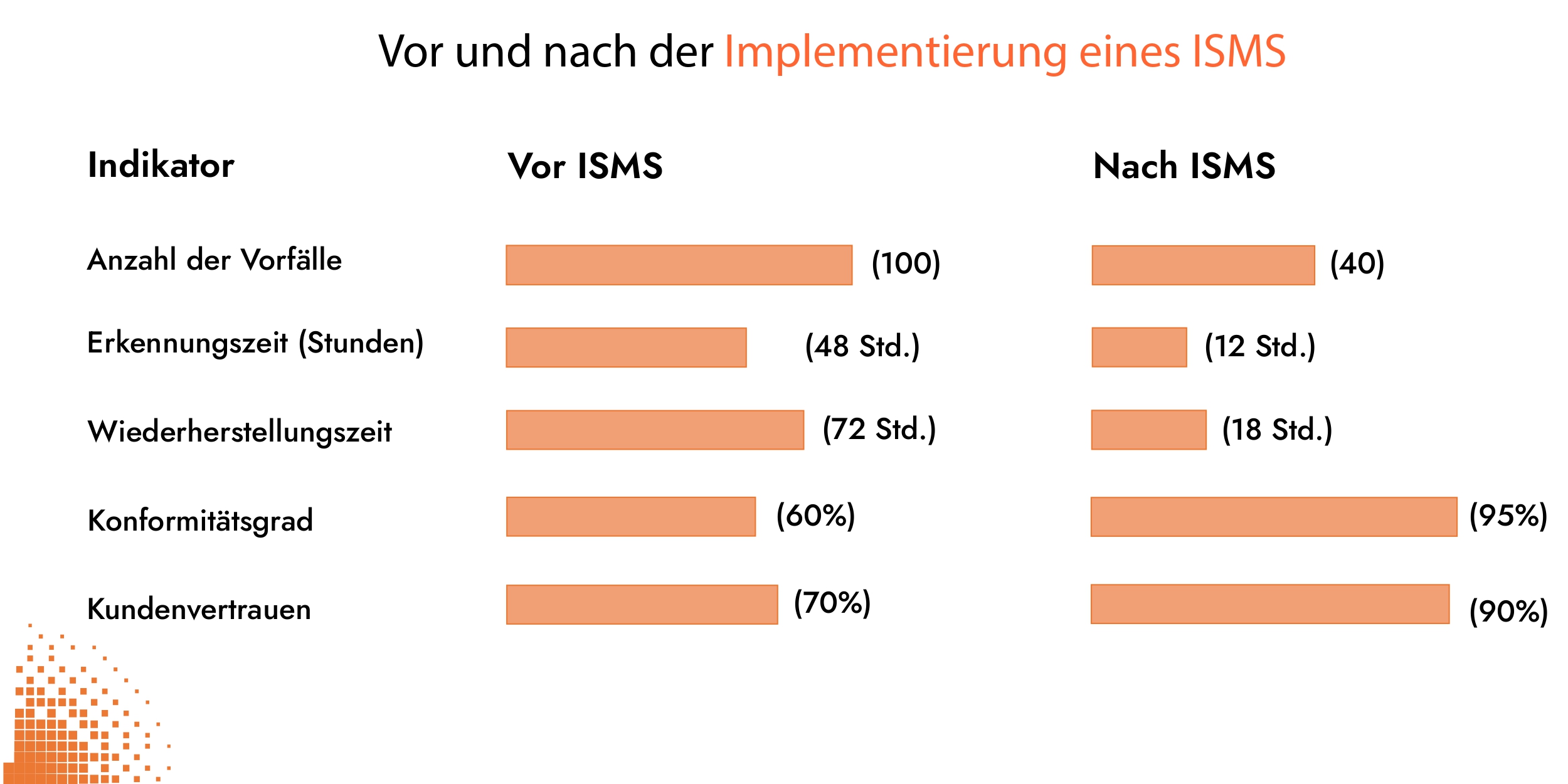

Die Vorteile eines effektiven ISMS

Implementierung eines gut durchdachten Informationssicherheits-Managementsystem (ISMS) verwandelt Informationssicherheit von einer reaktiven Disziplin in eine strategischer Vorteil. Es schützt nicht nur Daten, sondern schafft auch einen messbaren Geschäftswert und stärkt das Vertrauen, die Widerstandsfähigkeit und die betriebliche Effizienz im gesamten Unternehmen.

Bei ordnungsgemäßer Implementierung und Wartung bietet ein ISMS Vorteile, die weit über die IT-Sicherheit hinausgehen.

Schutz vor internen und externen Bedrohungen

Der unmittelbarste und sichtbarste Vorteil eines ISMS wird verbessert Schutz vor Cyberbedrohungen. Durch die Identifizierung von Risiken, die Definition von Kontrollen und die Aufrechterhaltung einer kontinuierlichen Überwachung stärken Unternehmen ihre Widerstandsfähigkeit gegenüber internen und externen Angriffen.

Anstatt sich auf fragmentierte oder Ad-hoc-Abwehrmaßnahmen zu verlassen, bietet ein ISMS eine strukturierter, proaktiver Rahmen, eine, die die Wahrscheinlichkeit von Vorfällen minimiert und deren Auswirkungen reduziert, wenn sie auftreten. Dieser Ansatz ist in der heutigen Umgebung, in der Angriffe immer raffinierter werden und die Fehlerquote minimal ist, besonders wertvoll.

Gestärkte Reputation und stärkeres Vertrauen der Stakeholder

Vertrauen ist ein kritisches Geschäftsgut. Kunden, Partner und Investoren erwarten von Unternehmen, dass sie verantwortungsbewusst und transparent mit Informationen umgehen. Ein effektives ISMS, insbesondere eines, das zertifiziert ist nach ISO/IEC 27001, zeigt dieses Engagement.

Die Zertifizierung dient als sichtbares Zeichen der Zuverlässigkeitund versichert den Kunden, dass ihre Daten nach internationalen Best Practices geschützt sind. Intern stärkt es auch die Marke des Unternehmens, indem es Sicherheit als Zeichen für Professionalität und Integrität positioniert.

Einhaltung gesetzlicher Vorschriften und Rechtssicherheit

In einer regulatorischen Landschaft, die von Rahmenbedingungen wie dem geprägt ist Allgemeine Datenschutzverordnung (GDPR) und andere Datenschutzgesetze, deren Einhaltung nicht optional ist. Ein ISMS bietet die Führungsstruktur und die Dokumentation, die erforderlich sind, um diesen Verpflichtungen systematisch nachzukommen.

Dies reduziert das Risiko von Strafen bei Nichteinhaltung der Vorschriften und vereinfacht Audits, da das Unternehmen eine klare Rechenschaftspflicht für Entscheidungen zur Informationssicherheit nachweisen kann. Noch wichtiger ist, dass es eine Denkweise fördert verantwortungsvolles Datenmanagement, wo die Einhaltung der Vorschriften zum natürlichen Ergebnis einer guten Regierungsführung und nicht zu einem Verwaltungsaufwand wird.

Betriebliche Effizienz und kontinuierliche Verbesserung

Während das ISMS in erster Linie auf Sicherheit ausgerichtet ist, ist prozessorientiertes Design, insbesondere die Planen-Do-Check-Act (PDCA)Zyklus, treibt auch die betriebliche Exzellenz voran. Durch die Identifizierung von Redundanzen, die Optimierung von Arbeitsabläufen und die Klärung der Verantwortlichkeiten stellen Unternehmen häufig fest, dass sich neben der Sicherheit auch die Effizienz verbessert.

Die Betonung der kontinuierlichen Verbesserung stellt sicher, dass sich das ISMS im Einklang mit dem Unternehmen weiterentwickelt. Neue Risiken, Technologien und Chancen werden systematisch integriert, sodass sowohl Relevanz als auch Effektivität im Laufe der Zeit erhalten bleiben.

Versicherung für Partner und Kunden

Schließlich verbessert sich ein ausgereiftes ISMS Vertrauen der Unternehmen entlang der gesamten Wertschöpfungskette. Es ist wahrscheinlicher, dass Partner mit einer Organisation zusammenarbeiten, die die Kontrolle über ihre Informationsressourcen unter Beweis stellen kann. Die Kunden wiederum betrachten diese Zusicherung als Unterscheidungsmerkmal, ein Zeichen dafür, dass ihre Daten sicher bleiben und dass die Geschäftstätigkeit des Unternehmens auch unter Druck stabil ist.

Diese Zusicherung baut langfristige Beziehungen basiert auf Transparenz, Zuverlässigkeit und gemeinsamen Vertrauensstandards.

Durch die Integration dieser Vorteile wird ein ISMS zu viel mehr als einer Compliance-Anforderung — es entwickelt sich zu einem strategisches Governance-Modell das schützt den Ruf, gewährleistet die Geschäftskontinuität und stärkt den Wettbewerbsvorteil.

In einer Welt, in der Informationen Währung sind, stellt ein effektives ISMS sicher, dass Unternehmen nicht nur ihre Vermögenswerte schützen, sondern auch verdienen Sie sich das Vertrauen, das Wachstum und Innovation fördert.

Fazit

Aufbau einer effektiven Informationssicherheits-Managementsystem (ISMS) geht es nicht nur um Compliance — es geht um die Schaffung einer Kultur der Resilienz und des Vertrauens. Durch die Kombination von Unternehmensführung, Technologie und menschlichem Bewusstsein verwandelt ein ISMS die Sicherheit von einer technischen Beschränkung in eine strategische Leistungssäule.

Organisationen, die sich für diesen Ansatz einsetzen, verstärken nicht nur ihre Abwehrmaßnahmen, sondern zeigen auch Transparenz und Rechenschaftspflicht gegenüber Kunden, Aufsichtsbehörden und Partnern.

Ganz gleich, ob Sie Ihre ISMS-Reise gerade erst beginnen oder ein bestehendes Framework verbessern möchten, der Schlüssel ist Konsistenz: kontinuierlich evaluieren, anpassen und verbessern. Auf diese Weise stellen Sie sicher, dass Sicherheit zu einem Motor für Wachstum wird — und nicht zu einem Hindernis für dieses.

Wenn Sie den nächsten Schritt in Richtung einer widerstandsfähigeren Sicherheitslage tun möchten, können Ihnen unsere Experten helfen entwerfen, implementieren und optimieren Sie Ihr ISMS im Einklang mit Ihren Geschäftszielen.

FAQ

Was beinhaltet ein ISMS?

Ein Informationssicherheitsmanagementsystem umfasst die Richtlinien, Verfahren, Prozesse und Kontrollen, die eine Organisation zur Verwaltung von Informationssicherheitsrisiken verwendet. Es umfasst Unternehmensführung, Technologie, Schulung und kontinuierliche Verbesserung — alles im Einklang mit internationalen Standards wie ISO/IEC 27001.

Warum ist ISO/IEC 27001 wichtig für die ISMS-Implementierung?

ISO/IEC 27001 bietet einen weltweit anerkannten Rahmen für die Einrichtung und Aufrechterhaltung eines ISMS. Es stellt sicher, dass Sicherheitsmaßnahmen risikobasiert, konsistent und überprüfbar sind, und hilft Unternehmen dabei, die Einhaltung der Vorschriften nachzuweisen und Vertrauen bei Kunden und Aufsichtsbehörden aufzubauen.

Wie lange dauert die Implementierung eines ISMS?

Die Implementierungszeit hängt von der Größe, Komplexität und dem aktuellen Reifegrad des Unternehmens ab. In den meisten Unternehmen dauert der Prozess zwischen sechs Monaten und einem Jahr — von der ersten Risikobewertung und der Richtliniengestaltung über die Implementierung bis hin zur internen Prüfung —, bevor die Zertifizierung abgeschlossen ist.

Wir entwickeln skalierbare Lösungen zur Quantifizierung von Cyberrisiken in finanzieller Hinsicht, damit Unternehmen fundierte Entscheidungen treffen können, um Unternehmensführung und Widerstandsfähigkeit zu verbessern.