Was ist ATT&CK?

MITRA BEI T&CK® ist eine Wissensbasis, die hilft, die Taktiken und Techniken von Cybergegnern zu modellieren, um Sicherheitssysteme und -kontrollen zu verbessern. ATT&CK ist eine Abkürzung für Adversarial Tactics, Techniques and Common Knowledge. Das Framework wird verwendet, um Cybersicherheitsbedrohungen zu verstehen und zu mindern.

Es handelt sich im Wesentlichen um eine von der Community betriebene kostenlose Open-Source-Enzyklopädie der Verhaltensweisen und Aktivitäten von Cyberkriminellen und Bedrohungsakteuren, sobald sie ein System durchbrechen. Das ATT&CK-Framework basiert auf realen Beobachtungen böser Akteure. Cyberverteidiger, die im Sicherheitsbereich tätig sind, reichen ihre Beobachtungen an ATT&CK ein, die dann dem Repository hinzugefügt werden.

Oft verwenden verschiedene Sicherheitsteams unterschiedliche Begriffe, um dasselbe Verhalten von Bedrohungsakteuren zu beschreiben. Das ATT&CK-Framework bietet auch eine gemeinsame Sprache, die verschiedenen Teams hilft, geschäftsbereichsübergreifend und global zu kommunizieren.

Wir werden die technischen Aspekte der Taktiken, Techniken und Verfahren erörtern, aus denen das ATT&CK-Framework besteht, nachdem wir uns mit den Ursprüngen der MITRE Corporation und den Anfängen des ATT&CK-Projekts befasst haben.

Die Ursprünge der Verteidigung von MITRE

Das MITRE Corporation wurde 1958 als militärischer Think Tank zur Stärkung der US-Verteidigung während des Kalten Krieges gegründet. Seine Gründung wurde durch das Ziel der US-Luftwaffe vorangetrieben, eine Brücke zwischen der akademischen Forschungsgemeinschaft und der Verteidigungsindustrie zu schlagen. Diese Initiative entstand im Kontext des Kalten Krieges und der ersten Tage der Berlin-Krise, als der sowjetische Ministerpräsident Nikita Chruschtschow den Abzug ihrer Streitkräfte aus West-Berlin von den USA, Großbritannien und Frankreich forderte.

Ein wichtiges Ergebnis dieser öffentlich-privaten Zusammenarbeit war die Entwicklung der Semi-Automatic Ground Environment (SAGE). SAGE war ein bahnbrechendes System, das mithilfe großer Computer und moderner Überwachungsausrüstung Daten von Radaranlagen in den Vereinigten Staaten sammelte und so ein einheitliches Echtzeitbild des amerikanischen Luftraums erzeugte. SAGE war das erste Luftverteidigungssystem des Landes, das die NORAD-Reaktion auf einen möglichen sowjetischen Luftangriff kontrollierte.

Heute hat die MITRE Corporation ihre Forschungs- und Entwicklungsaktivitäten auf die Bereiche Verteidigung und Nachrichtendienste, Innere Sicherheit, Luftfahrt, zivile Systeme, Justiz und Gesundheitswesen ausgeweitet. Das ATT&CK-Framework war das Ergebnis dieser Forschungs- und Entwicklungsaktivitäten.

MITRE FMX wird 2010 lanciert.

Das MITRE ATT&CK® Framework hat seinen Ursprung als Forschungsprojekt namens FMX (Fort Meade eXperiment) im Jahr 2010. FMX war ein „lebendes Labor“. Die Forscher erhielten Zugang zu einer Produktionsenklave des Unternehmensnetzwerks von MITRE, wo sie Tools einsetzen, Tests durchführen und Möglichkeiten zur Erkennung von Bedrohungen entdecken konnten. Es handelte sich im Wesentlichen um rote und blaue Teamübungen. Der Schwerpunkt des Projekts lag auf der Erkennung von Advanced Persistent Threats (APTs) mithilfe von Datenquellen und Analyseprozessen, wobei von einer „Sicherheitsverletzung ausgegangen“ -Mentalität ausgegangen wurde.

Eines der Projektziele bestand darin, die Erkennung von Bedrohungen nach einem Angriff mithilfe von Endpunkt-Telemetrie und Verhaltensanalysen zu verbessern. FMX kategorisierte das beobachtete Verhalten innerhalb realer Gegnergruppen. Diese Informationen nutzten sie dann, wenn sie in der FMX-Forschungsumgebung kontrollierte Übungen und Cyberspiele durchführten.

Das ATT&CK Modell 2013-2024

2013: Das erste ATT&CK-Modell wird erstellt und konzentriert sich auf die Windows-Unternehmensumgebung.

2015: Das ATT&CK Framework wird auf der Grundlage der Windows-Unternehmensumgebung der Öffentlichkeit zugänglich gemacht. Diese Version umfasst 96 Techniken und 9 Taktiken.

2017: ATT&CK for Enterprise ist veröffentlicht und beinhaltet Matrizen für macOS, Linux und Windows. ATT&CK for Mobile wurde ebenfalls veröffentlicht.

2019: ATT&CK for Cloud ist in der Enterprise-Version enthalten.

2020: ATTACK for Industrial Control Systems (ICS) wird veröffentlicht.

2024: ATT&CK v15 ist veröffentlicht.

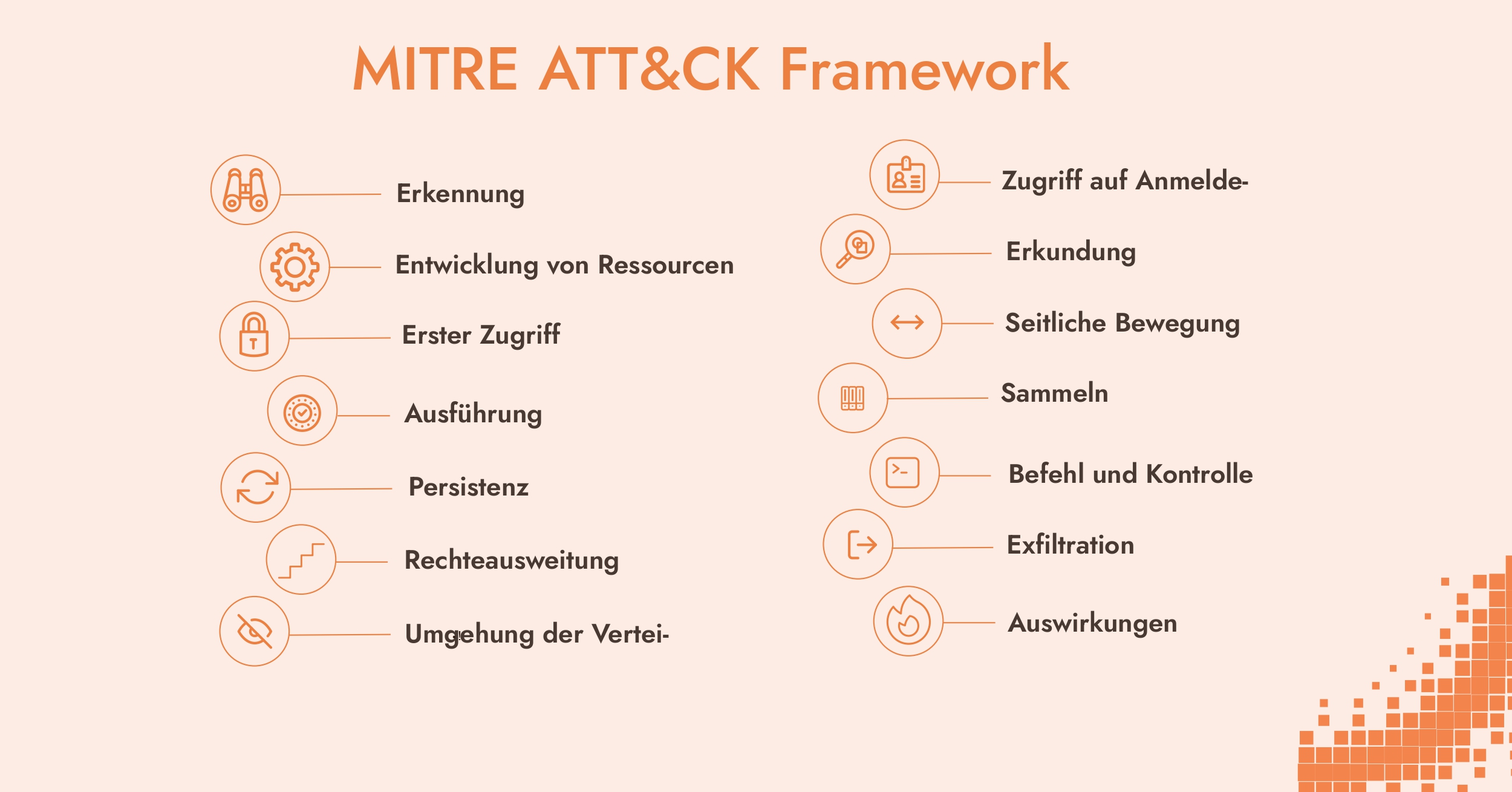

ATT&CK Rahmenwerk

Die Theorie hinter ATT&CK besagt, dass Bedrohungsakteure Routinen haben, Verhaltensweisen, die sich immer wieder wiederholen. Die TTPs (Taktiken, Techniken und Verfahren) sind ein Ort, an dem es einfacher ist, Gegner zu fangen, da sich das Verhalten der Bedrohungsakteure kaum ändert.

Kernkomponenten von ATT&CK

Laut dem MITRE-Papier von 2020 ATT&CK Design und Philosophie, ATT&CK ist ein Verhaltensmodell, das aus mehreren Kernkomponenten besteht:

• Taktik: Beschreibungen der kurzfristigen, taktischen Gegnerziele während eines Angriffs

• Techniken: Beschreibung der allgemeinen Methoden, mit denen Gegner taktische Ziele erreichten

• Untertechniken: genauere Beschreibung der Mittel, mit denen Gegner taktische Ziele auf niedrigerer Ebene erreichen als Techniken

• Dokumentierter Einsatz von Techniken, deren Verfahren und anderen Metadaten durch Gegner

Möglichkeiten zur Implementierung von ATT&CK

Anwendungsfälle

ATT&CK ist nicht nur eine Referenz — es ist ein lebendiges Betriebsinstrument. Unternehmen nutzen es für verschiedene Zwecke im gesamten Sicherheitslebenszyklus:

1. Emulation des Gegners

Red Teams replizieren bekannte Verhaltensweisen von Bedrohungsakteuren (basierend auf ATT&CK-TTPs), um die Erkennungs- und Reaktionsfähigkeiten zu testen.

2. Bedrohungssuche und Verhaltensanalyse

Blue Teams und Erkennungstechniker erstellen Analysen, um verdächtige Aktivitäten zu identifizieren, die ATT&CK-Techniken zugeordnet sind.

3. Bewertung defensiver Lücken

Durch das Überlagern von Sicherheitskontrollen auf der Matrix (über ATT&CK Navigator) visualisieren Teams, welche gegnerischen Techniken erkannt, verhindert oder aufgedeckt werden.

4. Bewertung des SOC-Reifegrads

ATT&CK bietet eine strukturierte Methode, um die Erkennungsreichweite und den Reifegrad eines SOC anhand von Taktiken (z. B. Lateral Movement oder Command & Control) zu messen.

5. Anreicherung von Cyber Threat Intelligence (CTI)

CTI-Teams ordnen Bedrohungsgruppen und Kampagnen bestimmten ATT&CK-Techniken zu und verknüpfen neue Indikatoren oder Malware mit bekannten Verhaltensweisen.

Tools und Plattformen, die MITRE ATT&CK® unterstützen

MITRE und die breitere Community bieten mehrere Tools, um ATT&CK umsetzbar zu machen:

🔹 ATT&CK Navigator — visualisieren Sie die Abdeckung und erstellen Sie benutzerdefinierte Heatmaps für Ihre Umgebung.

🔹 MITRE CAR (Archiv für Cyberanalysen) — sofort einsatzbereite Analysen und Abfragen zur Erkennung von ATT&CK-Techniken.

🔹 ATT&CK Werkbank — Hosten Sie eine private Instanz von ATT&CK, passen Sie Gruppen und Kampagnen an und verwalten Sie interne Wissensdatenbanken.

SIEM- und EDR-Integrationen:

- Splunk Unternehmenssicherheit — integrierte ATT&CK-Dashboards und Inhaltsaktualisierungen.

- IBM QRadar — taktische Abbildung von Regeln und Ermittlungsabläufen.

- Elastische Sicherheit — ATT&CK-orientierte Erkennungen und Zeitleistenvisualisierungen.

- Microsoft Sentinel — Analyseregeln und Arbeitsmappen, die auf ATT&CK abgestimmt sind.

Diese Integrationen stellen sicher, dass Warnmeldungen automatisch in den Kontext gestellt werden ATT&CK-Matrix, Rationalisierung von Ermittlungen und Berichterstattung.

Wenden Sie sich an C-Risk

Möchten Sie den Reifegrad Ihres Unternehmens anhand der MITRE ATT&CK-Techniken bewerten? Unsere C-Risk-Experten können Ihnen bei der Umsetzung einer Verteidigungsstrategie helfen, die auf den bewährten Methoden und risikobasierten Prioritäten von ATT&CK abgestimmt ist.

Integration von ATT&CK in eine Cybersicherheitsstrategie

Ein ausgereiftes Cybersicherheitsprogramm nutzt ATT&CK nicht nur für die Analyse nach einem Vorfall, sondern auch für strategisches Verteidigungsdesign.

1. Identifizieren Sie relevante Bedrohungen

Analysieren Bedrohungsinformationen um zu verstehen, welche APT-Gruppen und TTPs auf Ihre Branche abzielen.

2. Bewerten Sie das Risiko und die kritischen Vermögenswerte

Ordnen Sie Ihre wertvollsten Systeme und Daten zu — diejenigen, die am wahrscheinlichsten ausgenutzt werden — und identifizieren Sie Einstiegspunkte oder Abhängigkeiten.

3. Priorisieren Sie Techniken

Benutze ein risikobasierter Ansatz: bewerten Sie Wahrscheinlichkeit × Wirkung und konzentrieren Sie sich auf Kontrollen, die mehrere Techniken gleichzeitig behandeln.

4. Stärkung der präventiven Kontrollen

Implementieren Baselines für die Härtung (CIS), Segmentierung, Rechteverwaltung, Patching und Cloud-Konfigurationsmanagement.

5. Verbessern Sie die Erkennung und Reaktion

Entwickeln Sie SIEM-Anwendungsfälle und EDR/XDR-Erkennungen in Abstimmung mit ATT&CK. Setzen Sie Honeytoken und Täuschungstechnologien ein, um seitliche Bewegungen zu erkennen.

6. Kontinuierlich verbessern

Lauf Team rot/blau/lila Übungen, simulieren Sie ATT&CK-Szenarien und lassen Sie die gewonnenen Erkenntnisse in Ihre Erkennungs- und Spielbücher einfließen.

Durch die Einführung von ATT&CK als verbindende Ebene zwischen Prävention, Erkennung und Reaktion bewegen sich Unternehmen in Richtung adaptive, intelligenzgestützte Verteidigung.

Fazit

Das MITRE ATT&CK® Framework ist weit mehr als ein Katalog von Angriffstechniken — es ist ein strategische Grundlage für den Aufbau belastbarer, verhaltensbasierter Sicherheitsprogramme.

Durch die Einbettung von ATT&CK in die Bedrohungsmodellierung, die Reaktion auf Vorfälle und das Risikomanagement wechseln Unternehmen von statischen Abwehrmaßnahmen zu dynamische, proaktive Cybersicherheit.

FAQ

Wie unterscheidet sich MITRE ATT&CK von der Cyber Kill Chain?

Die Cyber Kill Chain beschreibt Angriffe als eine lineare Abfolge von sieben Schritten. ATT&CK ist flexibler und detaillierter und repräsentiert 14 Taktiken und Hunderte von Techniken, die nichtlinear oder wiederholt auftreten können. Es konzentriert sich auf das Verhalten nach Kompromissen.

Kann MITRE ATT&CK in Cloud- oder IoT-Umgebungen verwendet werden?

Ja. MITRE hat ATT&CK um Cloud- (AWS, Azure, GCP, SaaS) und industrielle Steuerungssysteme (ICS) erweitert und damit seine Relevanz für moderne Hybridarchitekturen gewährleistet.

Wie sollte eine kleine Organisation mit ATT&CK beginnen?

Fangen Sie klein an: Identifizieren Sie die 5—10 Techniken, die in Ihrem Sektor am häufigsten eingesetzt werden, ordnen Sie Ihre aktuellen Kontrollen in ATT&CK Navigator zu und priorisieren Sie schnelle Erfolge wie zentralisierte Protokollierung und Konfigurationshärtung. Expandieren Sie schrittweise, wenn der Reifegrad zunimmt.

Wir entwickeln skalierbare Lösungen zur Quantifizierung von Cyberrisiken in finanzieller Hinsicht, damit Unternehmen fundierte Entscheidungen treffen können, um Unternehmensführung und Widerstandsfähigkeit zu verbessern.