Keylogging und Keylogger

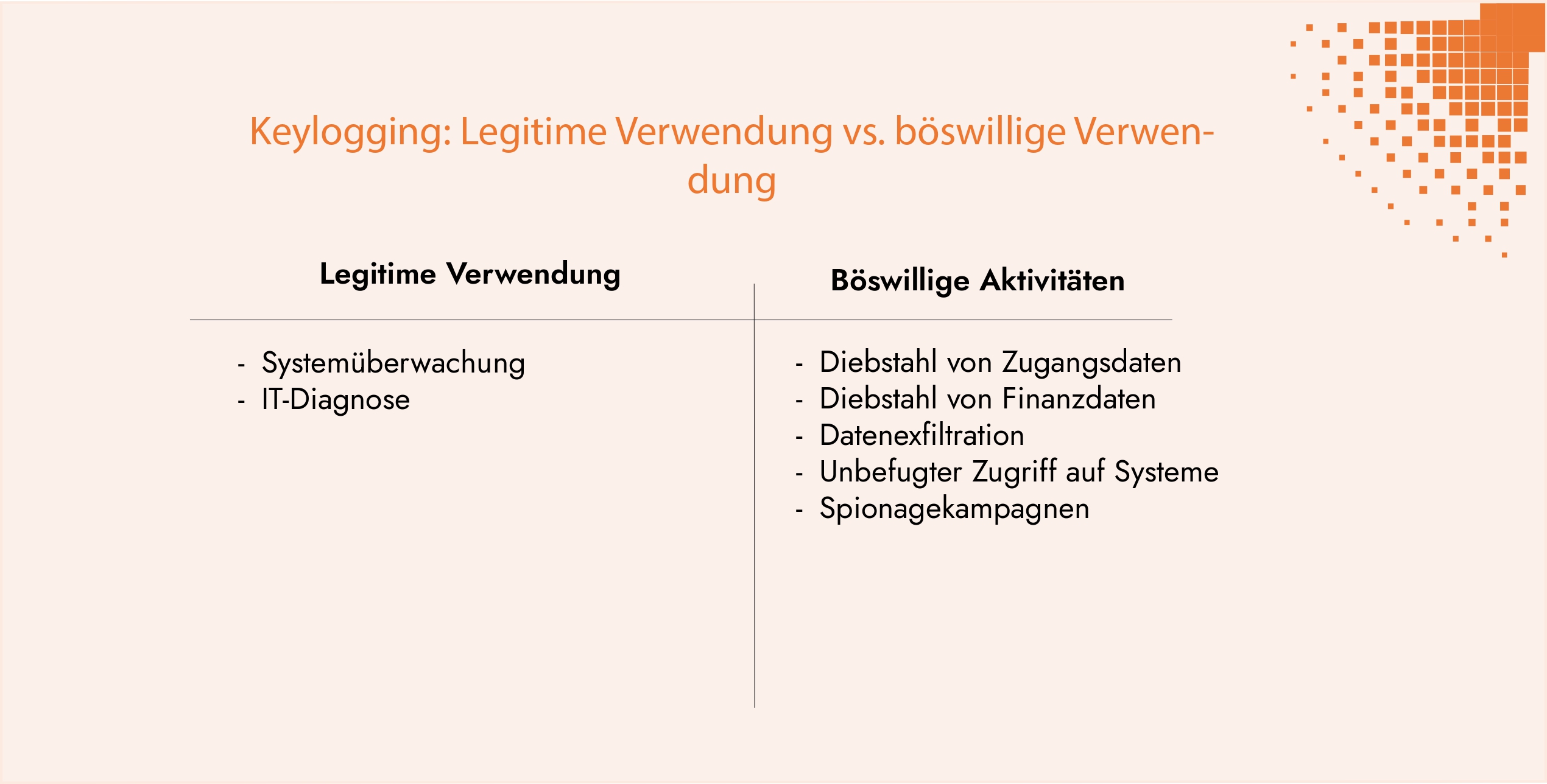

Keylogger, kurz für Tastatureingabe-Logger, sind Software- oder Hardwaretools, mit denen alles aufgezeichnet werden kann, was eine Person auf einem Gerät eingibt. Sie können legitim verwendet werden, z. B. zur Systemüberwachung oder Problembehandlung, aber häufiger werden sie mit böswilligen Aktivitäten in Verbindung gebracht.

Bei einem Keylogger-Angriff erfasst die Software leise jeden Tastendruck, der auf einem Computer oder Mobilgerät eingegeben wird, und sendet diese Daten an den Angreifer. Nach der Installation können Keylogger Anmeldeinformationen, Zahlungskartennummern und andere vertrauliche Informationen stehlen, ohne dass das Opfer es jemals merkt.

Mitte November 2024 wurde der Abteilung für Cybersicherheit und Kommunikationsintegration in New Jersey (NJCCIC) gab Alarmstufe Rot aus, nachdem eine aktive Keylogging-Kampagne aufgedeckt wurde, die sich an staatliche und kommunale Behörden richtete. Die Bedrohungsakteure nutzten heimliche Software, um Benutzernamen, Passwörter und Systeminformationen abzurufen und ihnen so dauerhaften Zugriff auf wichtige Netzwerke zu gewähren. Der Angriff unterstreicht, wie leise Keylogger in Regierungs- und Unternehmensumgebungen allgegenwärtig und schädlich werden können.

Definition von Keylogger

Ein Keylogger ist ein Überwachungstool, das die über eine Tastatur getätigten Eingaben aufzeichnet und überwacht. Da Benutzer in erster Linie über die Tastatur mit Systemen interagieren, können Keylogger große Mengen an privaten Daten sammeln, ohne dass Sie es wissen.

Obwohl Keylogging-Software im Allgemeinen illegal ist, gibt es legale Verwendungszwecke, darunter:

- Elterliche Überwachung: Eltern können es verwenden, um die Online-Aktivitäten von Kindern zu überwachen.

- Überwachung der Mitarbeiterproduktivität: Unternehmen können es (mit Zustimmung und im Rahmen der Gesetze) verwenden, um die Einhaltung der Unternehmensrichtlinien sicherzustellen.

- IT-Diagnose: Sicherheitsteams können vorübergehend Keylogger einsetzen, um Systemfehler zu reproduzieren oder zu debuggen.

Bösartige Keylogger gehören jedoch zu den gefährlichsten Formen von Spyware, da sie unsichtbar agieren und Cyberkriminellen direkten Zugriff auf Benutzerdaten ermöglichen.

Von Keyloggern erfasste Informationen

Keylogger können Folgendes sammeln:

- Auf der Tastatur eingegebener Text

- Anmeldedaten und Passwörter

- Finanzdaten wie Kreditkartennummern

- Private Nachrichten, E-Mails und Chatprotokolle

- System- und Browserdaten (besuchte URLs, Zeitstempel)

Einige fortgeschrittene Keylogger machen auch Screenshots oder nehmen Audio- und Videoaufnahmen auf und erweitern so ihre Überwachung über Tastatureingaben hinaus. Angreifer können Mustererkennung verwenden, z. B. durch Erkennen @ Symbole oder .com Endungen, um bestimmte sensible Daten effizient zu identifizieren und zu extrahieren.

Die Gefahren von Keyloggern

Im Gegensatz zu Ransomware oder Trojanern beschädigen Keylogger nicht unbedingt Ihr Gerät oder verschlüsseln Dateien. Ihre Gefahr besteht darin, wie lange es dauern kann, sie in einem System zu erkennen. Dies kann dazu führen:

- Identitätsdiebstahl und Finanzbetrug

- Unberechtigter Zugriff auf Geschäftssysteme

- Kompromittierte E-Mail- oder Social-Media-Konten

- Exfiltration von Unternehmens- oder Regierungsgeheimnissen

Keylogger sind auch bei Angriffen auf geschäftliche E-Mails und Credential-Stuffing-Angriffe von entscheidender Bedeutung. Mit gestohlenen Passwörtern können sich Cyberkriminelle als legitime Benutzer ausgeben und sich so tieferen Zugriff auf Netzwerke verschaffen, die lange Zeit unentdeckt bleiben können.

Arten von Keyloggern und wie sie funktionieren

Hardware-Keylogger

Hardware-Keylogger sind physische Geräte, die zwischen Tastatur und Computeranschluss angeschlossen werden. Sie erfassen Tastatureingaben direkt vom Tastatursignal. Sie sind zwar aufgrund der Anforderungen an den physischen Zugriff seltener, können aber in USB-Kabeln, Tastaturen oder Adaptern versteckt sein.

Remote-Keylogger

Heutzutage sind Remote-Keylogger weitaus häufiger und es gibt sie in vielen Formen, wie zum Beispiel:

- Keylogger zum Erfassen von Formularen: Erfassen Sie Daten, die vor der Verschlüsselung in Webformulare eingegeben wurden.

- JavaScript-Keylogger: In Websites eingebettet, um Browsereingaben zu erfassen.

- Keylogger auf Kernelebene: Gehen Sie tief in das Betriebssystem ein, um eine Erkennung durch Antiviren-Tools zu vermeiden.

Infektionsvektoren

Remote-Keylogger verbreiten sich in der Regel über:

- Bösartige E-Mails mit infizierten Anhängen oder Links

- Bösartige Websites Hosten von Drive-by-Downloads

- Trojanisierte Softwareinstallationsprogramme oder geknackte Anwendungen

- Soziale Technik Taktiken, die sich als legitime Aktionen für den Benutzer ausgeben

Schützen Sie sich vor Keyloggern

Laut dem SOC-Radar 66% der CISOs in den USA identifizierten menschliches Versagen als größtes Risiko. Die beste Verteidigung gegen Keylogger ist die Sensibilisierung für Cyberangriffe, unterstützt durch strenge digitale Hygiene.

Bewährte Methoden für persönliche Geräte

- Seien Sie vorsichtig mit E-Mail-Anhängen verifizieren Sie den Absender, bevor Sie Dateien öffnen.

- Vermeiden Sie verdächtige Websites und suchen Sie nach HTTPS-Zertifikaten, bevor Sie Daten eingeben.

- Verwenden Sie starke, einzigartige Passwörter für jedes Konto.

- Multifaktor-Authentifizierung (MFA) aktivieren zum Schutz vor dem Diebstahl von Zugangsdaten.

- Halten Sie Software und Betriebssysteme auf dem neuesten Stand um bekannte Sicherheitslücken zu schließen.

Sicherheit öffentlicher Geräte und offener Netzwerke

Öffentliche Geräte und offene Netzwerke sind nach wie vor brauchbare Angriffsflächen, auch wenn spezielle öffentliche Computerkioske weniger verbreitet sind als früher. Bedrohungsakteure können Software-Keylogger auf gemeinsam genutzten Computern installieren oder Evil-Twin oder betrügerisches WLAN nutzen. Sie können auch die Tastaturüberlagerungen oder sogar einen Geldautomaten physisch manipulieren. Dies kann dazu führen, dass personenbezogene Daten und Finanzdaten offengelegt werden. Öffentliche Netzwerke, z. B. in Hotels oder Bibliotheken, sind möglicherweise bereits gefährdet. Anstatt ein offenes Wi-Fi-Netzwerk zu verwenden, können Sie einen mobilen Hotspot verwenden oder eine Verbindung zu einem vertrauenswürdigen VPN herstellen, um Ihre Daten zu sichern.

Verteidigung gegen Remote-Keylogger

Verwenden Sie Endpoint Protection Platforms (EPPs) und Anti-Spyware-Tools, die nach versteckten Prozessen suchen. Suchen Sie regelmäßig nach ungewöhnlicher CPU-Auslastung, Eingabeverzögerungen oder Verlangsamungen des Browsers, die allesamt Anzeichen eines Angriffs sein können.

Keylogger erkennen und entfernen

Anzeichen einer Keylogger-Infektion

- Spürbare Verzögerung beim Tippen oder Bewegen der Maus

- Häufige Systemabstürze oder nicht reagierende Programme

- Unbekannte Hintergrundprozesse oder Netzwerkverbindungen

Keylogger für Einzelpersonen erkennen und verhindern

Die meisten Keylogger werden durch Antiviren/Anti-Malware auf dem Gerät gefunden — aber nur, wenn diese Software aktiv ist und auf dem neuesten Stand gehalten wird. Darüber hinaus macht einfache Aufmerksamkeit den Großteil der Arbeit: Achten Sie auf langsames oder stotterndes Tippen, unerwartete Popups oder neue Browser-Symbolleisten/Erweiterungen oder Programme, an deren Installation Sie sich nicht erinnern können — behandeln Sie diese als Warnsignale. Wenn Sie etwas Seltsames bemerken, trennen Sie die Verbindung zum Netzwerk, führen Sie einen vollständigen Scan mit Ihrem Sicherheitstool durch und ändern Sie wichtige Passwörter von einem anderen, vertrauenswürdigen Gerät aus. Verwenden Sie einen vom Unternehmen zugelassenen Passwort-Manager, damit Sie nur selten Passwörter eingeben, und aktivieren Sie, wo immer möglich, die Multifaktor-Authentifizierung (MFA). Und zu guter Letzt: Melden Sie verdächtige Aktivitäten sofort — dank schneller Berichterstattung können IT-Mitarbeiter ein Problem eindämmen, bevor es sich ausbreitet.

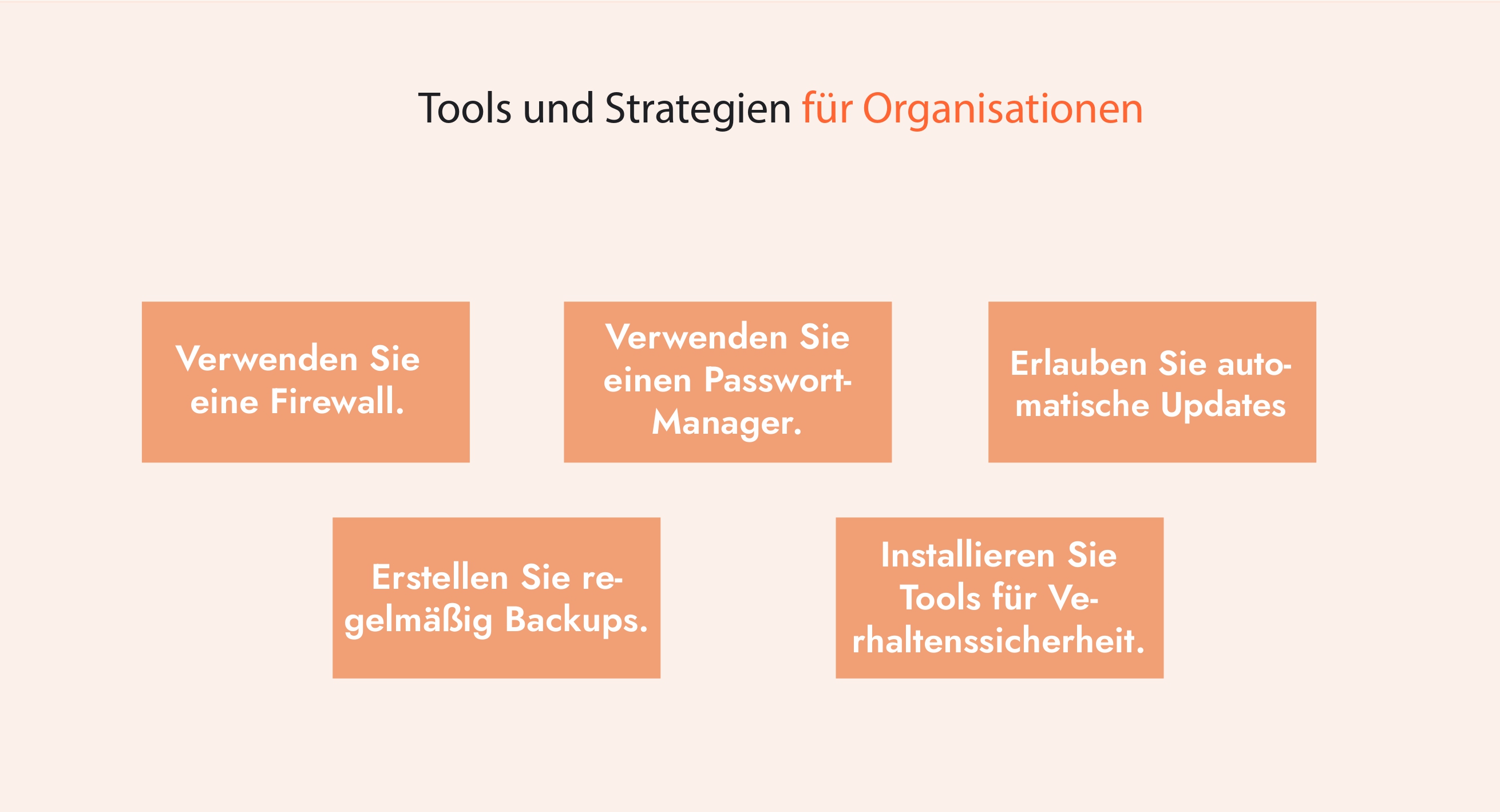

Tools und Strategien zur Verhinderung von Keylogging für Unternehmen

Individuelle Gewohnheiten sind wichtig, aber Unternehmen müssen die richtigen Kontrollen implementieren und die Belegschaft schulen, damit sie diese Bedrohungen erkennen können. Einige Schritte, die zu messbaren Ergebnissen führen, umfassen:

- Verwenden Sie eine Firewall um ausgehende Verbindungen zu überwachen und verdächtigen Verkehr zu blockieren

- Setzen Sie Passwort-Manager ein für komplexe, einzigartige Referenzen

- Automatische Systemaktualisierungen aktivieren um Sicherheitslücken zu patchen

- Regelmäßig wichtige Daten sichern auf externen oder Cloud-Speicher

- Installieren Sie verhaltensbasierte Sicherheitstools die Anomalien in Echtzeit erkennen

Benötigen Sie Hilfe bei der Stärkung Ihrer Cybersicherheit?

Erfahren Sie, wie C-Risk Ihnen helfen kann, die Risiken von Bedrohungen wie Keyloggern, Spyware und anderen Formen von Malware durch robuste Sicherheits-Frameworks und fachkundige Beratung zu bewerten, zu verwalten und zu mindern.

Mindern Sie Risiken und schulen Sie Ihre Belegschaft

Keylogger stellen eine anhaltende Bedrohung für Unternehmen dar. Sie versuchen, unsere täglichen digitalen Aktivitäten bei der Arbeit und auf unseren persönlichen Geräten auszunutzen. Da menschliches Versagen zu einem Keylogger-Angriff führen kann, ist die Betonung des Cyberbewusstseins und Zero-Trust-Praktiken gegenüber Mitarbeitern auf allen Ebenen eine der besten Sicherheitskontrollen, bei denen sich das Risiko auszahlt.

Fazit

Keylogger arbeiten zwar leise, aber ihre Auswirkungen können verheerend sein. Indem sie jeden Tastendruck aufzeichnen, setzen sie Einzelpersonen und Organisationen Datendiebstahl, finanziellen Verlusten und langfristigen Reputationsschäden aus. Sie frühzeitig zu erkennen — und sie durch strenge digitale Hygiene, aktuelle Sicherheitstools und Sensibilisierung der Benutzer zu verhindern — ist für die Aufrechterhaltung der Systemintegrität unerlässlich. Im Bereich Cybersicherheit sind Wachsamkeit und Aufklärung Ihre stärksten Abwehrmaßnahmen.

FAQ

Was ist ein Keylogger und warum sollte mich das interessieren?

Ein Keylogger ist Software oder Hardware, die Eingaben von einem Gerät aufzeichnet, normalerweise Tastatureingaben und manchmal auch Formularfelder oder Bildschirme, und diese Daten an einen Angreifer sendet. Dabei kann es sich um einfache Hardwarestecker oder um heimliche Software handeln, die den Arbeitsspeicher einspeist oder auf Kernelebene ausgeführt wird. Da Keylogger Anmeldeinformationen und vertrauliche Daten erfassen, kann eine einzige unbemerkte Infektion zu Kontoübernahme, Betrug oder tieferen Netzwerkangriffen führen.

Wie kann ich feststellen, ob ein Gerät über einen Keylogger verfügt, und was muss ich sofort tun?

Achten Sie auf einfache, sichtbare Anzeichen: stotterndes oder verzögertes Tippen, neue oder unerwartete Browser-Symbolleisten/Erweiterungen, seltsame Popups, Programme, an deren Installation Sie sich nicht erinnern können, oder Apps, die Netzwerkverbindungen herstellen, wenn sie inaktiv sind. Wenn Sie eines dieser Probleme entdecken, trennen Sie das Gerät sofort vom Netzwerk, führen Sie einen vollständigen Antiviren-/Anti-Malware-Scan durch (oder starten Sie im abgesicherten Modus/Offline-Tools) und ändern Sie vertrauliche Passwörter von einem anderen, vertrauenswürdigen Gerät aus. Melden Sie den Vorfall der IT-Abteilung oder dem Sicherheitsdienst, damit sie die nächsten Schritte eingrenzen, untersuchen und Empfehlungen für die nächsten Schritte geben können, insbesondere, wenn das Gerät über geschäftliche Anmeldeinformationen verfügt oder Zugriff auf Unternehmenssysteme hat.

Werden Multifaktor-Authentifizierung (MFA) und Passwort-Manager Keylogger aufhalten?

Sie hindern Keylogger nicht daran, Tastatureingaben zu erfassen, aber sie reduzieren den Wert gestohlener Zugangsdaten erheblich. Ein Passwort-Manager sorgt dafür, dass Benutzer ihre Zugangsdaten nicht so oft eingeben, sodass das Risiko geringer ist. MFA macht erfasste Passwörter für Angreifer weitaus weniger nützlich. In Kombination mit grundlegenden Hygienemaßnahmen, aktualisiertem Endpunktschutz, der Vermeidung öffentlicher oder gemeinsam genutzter Computer für sensible Aufgaben und einer schnellen Berichterstattung reduzieren diese Kontrollen das Risiko einer Kontoübernahme nach einem Zugriff auf einen Keylogger erheblich.

Wir entwickeln skalierbare Lösungen zur Quantifizierung von Cyberrisiken in finanzieller Hinsicht, damit Unternehmen fundierte Entscheidungen treffen können, um Unternehmensführung und Widerstandsfähigkeit zu verbessern.