Was ist Cloud-Sicherheit?

Cloud-Sicherheit bezieht sich auf die Kombination von Governance-Prinzipien, technischen Sicherheitsvorkehrungen und Betriebspraktiken, die in der Cloud gehostete Daten, Anwendungen und Workloads schützen. Es geht über herkömmliche Sicherheitsmodelle hinaus, da es ein tiefes Verständnis von geteilter Verantwortung, identitätsorientierten Kontrollen und kontinuierlicher Überwachung in Umgebungen erfordert, die sich schnell weiterentwickeln.

Was ist Cloud Computing?

Cloud Computing bietet On-Demand-Zugriff auf Computerressourcen — Anwendungen, Entwicklungsplattformen, Speicher und virtuelle Infrastruktur —, die über verschiedene Servicemodelle bereitgestellt werden. Obwohl diese Modelle weit verbreitet sind, werden ihre Auswirkungen auf die Sicherheit nach wie vor häufig missverstanden.

Die drei gängigsten Modelle bestimmen, wie die Sicherheitsaufgaben zwischen dem Kunden und dem Anbieter aufgeteilt werden:

- SaaS, wo der Anbieter die gesamte Anwendungsebene verwaltet,

- PaaS, das eine kontrollierte Umgebung für die Erstellung und Bereitstellung von Anwendungen bietet,

- IaaS, wo Unternehmen virtuelle Maschinen, Netzwerke und Speicher verwalten.

Aufgrund dieser Unterschiede ist es unerlässlich, eine starke Identity Governance zu etablieren, konsistente Datenschutzmaßnahmen zu implementieren und die Transparenz auf allen Ebenen des Cloud-Stacks aufrechtzuerhalten.

Warum ist Cloud-Sicherheit wichtig?

Wenn Unternehmen ihre Infrastruktur modernisieren, verschwindet das traditionelle Konzept eines „Netzwerkperimeters“. Daten bewegen sich fließend zwischen Diensten, Benutzer greifen von verschiedenen Geräten aus auf Anwendungen zu und Konfigurationsänderungen finden kontinuierlich statt. Diese erhöhte Agilität bringt klare Vorteile mit sich, erhöht aber auch das Risiko, Bedrohungen ausgesetzt zu sein.

Effektive Cloud-Sicherheit gewährleistet:

- Vertraulichkeit und Integrität sensibler Informationen,

- Einhaltung von Standards wie der DSGVO oder ISO 27001,

- betriebliche Widerstandsfähigkeit angesichts neuer und sich abzeichnender Bedrohungen,

- eine klar definierte Aufgabenteilung zwischen Anbieter und Kunde.

Wenn Cloud-Sicherheit durch strenge Governance, kontinuierliche Überwachung und ausgereifte IAM-Praktiken unterstützt wird, wird sie zu einem strategischen Faktor, der Innovationen unterstützt und gleichzeitig die Risiken unter Kontrolle hält.

Die Risiken der Cloud-Sicherheit

Die Einführung der Cloud verändert die Risikoexposition eines Unternehmens. Obwohl Anbieter hochsichere Infrastrukturen anbieten, entstehen Sicherheitslücken häufig durch kundenseitige Konfiguration, Identitätsmanagement oder Sichtbarkeitslücken. Das Verständnis dieser Risiken ist für die Entwicklung angemessener, Cloud-orientierter Kontrollen unerlässlich.

Unbefugter Zugriff

Da Identität zum zentralen Perimeter wird, kann eine schwache Zugriffssteuerung zu Querbewegungen und einer Eskalation von Privilegien führen. Das Problem ist häufig auf fragmentierte IAM-Praktiken zurückzuführen: inkonsistente Rollendefinitionen, schlecht verwaltete Dienstkonten oder teilweise MFA-Durchsetzung.

Wenn Angreifer den ersten Zugriff erhalten, überprivilegierte Konten beschleunigen oft ihre Fortschritte und machen die Minimierung von Privilegien zu einer wichtigen Regierungsdisziplin.

Datenleck

Die Offenlegung von Daten erfolgt häufig zufällig. Ein einziger falsch konfigurierter Speicher-Bucket oder ein vergessener Testendpunkt können sensible Ressourcen öffentlich zugänglich machen. Cloud-Umgebungen entwickeln sich schnell, und ohne automatische Prüfungen entstehen durch Konfigurationsabweichungen blinde Flecken.

Zu den Situationen, in denen Leckagen wahrscheinlicher werden, gehören:

- der öffentliche Zugang wird „vorübergehend“ aktiviert und niemals entfernt,

- Schnappschüsse oder Backups, die unverschlüsselt bleiben,

- Integrationen von Drittanbietern, die zentrale Richtlinien umgehen.

Compliance-Probleme

Die Compliance-Verpflichtungen bleiben in der Cloud in vollem Umfang anwendbar, und durch Bereitstellungen in mehreren Regionen werden sie noch komplexer. Unklarheiten rund um das Modell der gemeinsamen Verantwortung können zu Lücken bei der Protokollierung, Aufbewahrung oder Verschlüsselung führen.

Probleme treten häufig auf, wenn:

- Audit-Trails sind unvollständig,

- Anforderungen an die Datenresidenz werden übersehen,

- Die Teams gehen davon aus, dass die Anbieter die Kontrollen abdecken, die sie selbst durchführen müssen.

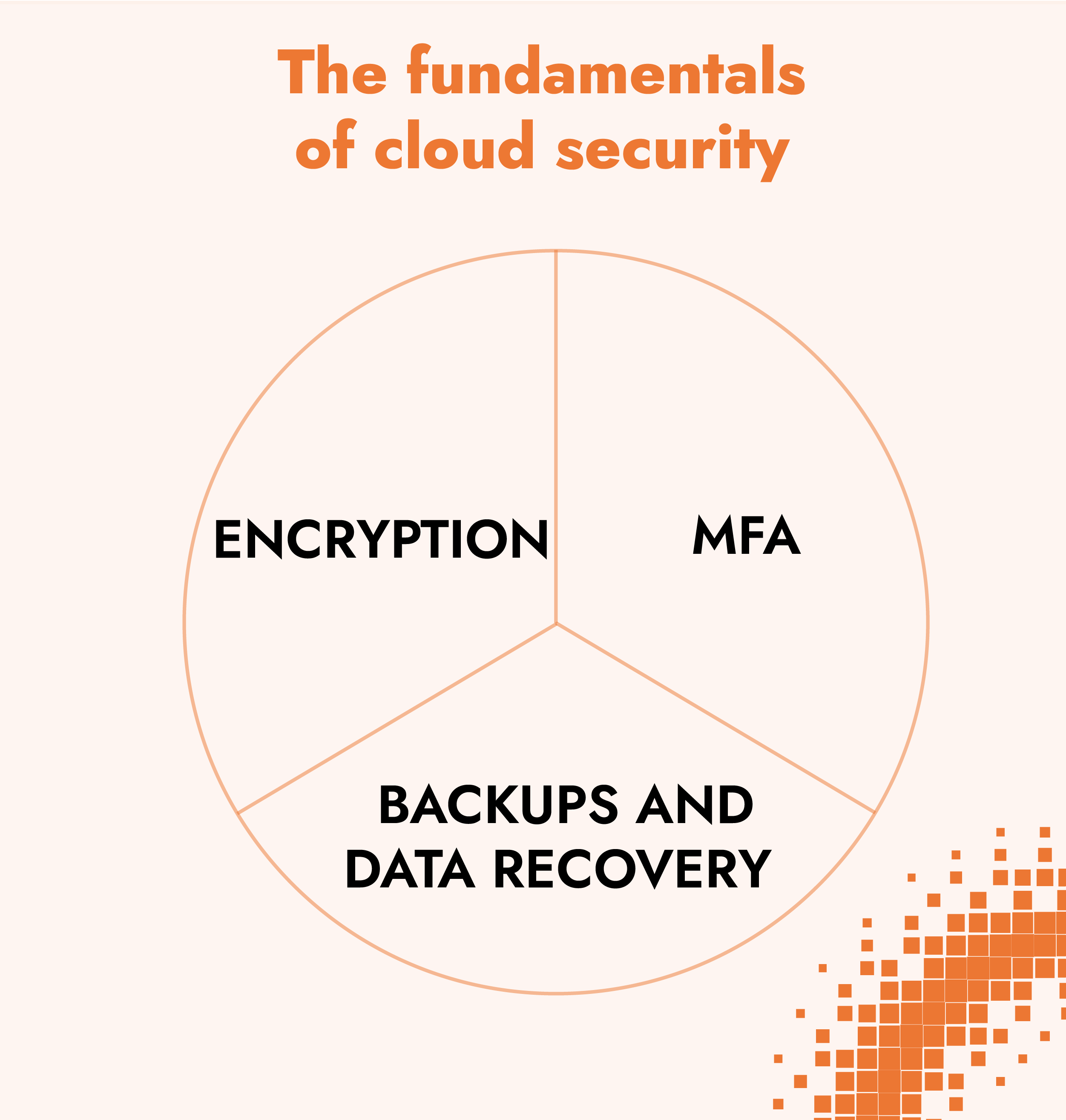

Die Grundlagen der Cloud-Sicherheit

Eine sichere Cloud-Umgebung basiert auf zentralen Sicherheitsgrundlagen, die für alle Anbieter gelten. Diese Basislinien kombinieren technische Mechanismen und Verwaltungsstrukturen und gewährleisten so einen konsistenten Schutz von Daten und Workloads.

Verschlüsselung

Die Verschlüsselung wahrt sowohl Vertraulichkeit als auch Integrität in Ruhe und auf der Durchreise. Ihre Wirksamkeit hängt jedoch von strengen Schlüsselverwaltungspraktiken ab. Unternehmen sollten klar definieren, wer die Schlüssel verwaltet, wie sie rotiert werden und wie der Zugriff überwacht wird.

Wo es Verschlüsselungsstandards gibt, ist die Governance nach wie vor unerlässlich, um eine inkonsistente oder unvollständige Abdeckung zu vermeiden.

Multifaktor-Authentifizierung (MFA)

MFA reduziert die Wahrscheinlichkeit, dass Konten kompromittiert werden, drastisch. Sie sollte allgemein gelten — nicht nur für privilegierte Konten —, um blinde Flecken zu beseitigen. Methoden wie Authenticator-Apps oder Hardware-Token bieten einen stärkeren Schutz als SMS allein.

MFA funktioniert am besten, wenn es in das umfassendere IAM-Framework eines Unternehmens integriert ist und durch automatisierte Workflows für Bereitstellung und Deprovisionierung unterstützt wird.

Backups und Datenwiederherstellung

Backups müssen automatisiert, isoliert und regelmäßig getestet werden, um die Ausfallsicherheit zu gewährleisten. Die Definition ist klar RPOs und RTOs hilft dabei, Wiederherstellungsprozesse an den Geschäftsanforderungen auszurichten.

Eine ausgereifte Backup-Strategie beinhaltet:

- überprüfbare Restaurierungstests,

- Verfolgung von Backup-Speicherorten und Aufbewahrungsregeln,

- eingeschränkter Zugriff, um Missbrauch oder versehentliches Löschen zu verhindern.

Bewährte Methoden für Cloud-Sicherheit

Sicherheit in der Cloud hängt von Governance, kontinuierlicher Überwachung und diszipliniertem Identitätsmanagement ab. Diese Best Practices tragen dazu bei, eine widerstandsfähige Haltung aufrechtzuerhalten, wenn Umgebungen immer weiter verteilt werden.

Richtlinien für die Zugriffsverwaltung

Die Zugriffskontrolle erfordert mehr als das Zuweisen von Berechtigungen. Sie beinhaltet die Definition von Rollen, die Durchsetzung des Prinzips der geringsten Rechte und die Einrichtung klarer Genehmigungsprozesse. Die Automatisierung von Onboarding und Offboarding reduziert Inkonsistenzen und verhindert, dass sich inaktive Konten im Laufe der Zeit ansammeln.

Überwachung und Warnmeldungen

Sichtbarkeit ist in Cloud-Umgebungen unerlässlich. Bei der Überwachung sollten Konfigurationsänderungen, Benutzeraktivitäten und ungewöhnliches Netzwerkverhalten erfasst werden.

Es ist am effektivsten, wenn Organisationen Folgendes verwenden:

- zentrale Protokollierung,

- Cloud-native Konfigurationsüberwachung,

- Die Alarmregeln sind so kalibriert, dass sie Geräusche reduzieren und gleichzeitig echte Anomalien hervorheben.

Penetrationstests und Audits

Eine regelmäßige Bewertung bestätigt, ob die Kontrollen wie beabsichtigt funktionieren. Penetrationstests simulieren realistische Angriffspfade, während Audits die Einhaltung interner Richtlinien und regulatorischer Rahmenbedingungen überprüfen.

Beide tragen dazu bei, dass sich mit der Weiterentwicklung der Cloud-Dienste auch die Sicherheitskontrollen weiterentwickeln.

Cloud-Sicherheit: Tools und Lösungen

Die Stärkung der Cloud-Sicherheit erfordert eine Kombination aus Governance-Frameworks und technischen Lösungen, die Transparenz, Kontrolle und Compliance unterstützen. Die Cloud führt neue Betriebsmodelle ein, und wenn Sie sich ausschließlich auf native Anbieterfunktionen verlassen, können Lücken entstehen. Die Auswahl der richtigen Kombination von Tools hilft Unternehmen dabei, ein robusteres und überprüfbares Sicherheitsniveau aufzubauen.

Software für das Sicherheitsmanagement

Sicherheitsmanagement-Plattformen zentralisieren die Durchsetzung von Richtlinien, die Konfigurationsüberwachung und die Erkennung von Bedrohungen in Multi-Cloud-Umgebungen. Ihre Aufgabe besteht nicht nur darin, Prüfungen zu automatisieren, sondern auch einen einheitlichen Überblick über Risiken, Fehlkonfigurationen und Compliance-Abweichungen zu bieten.

Sie erweisen sich als besonders wertvoll, wenn Unternehmen mehrere Cloud-Dienste betreiben, bei denen eine manuelle Steuerung unpraktisch wird.

Cloud-Sicherheitsdienste

Cloud-Anbieter bieten integrierte Tools, die Identitätsmanagement, Datenschutz und Bedrohungserkennung unterstützen. Bei sachgemäßer Verwendung bieten diese Dienste einen starken Basisschutz. Ihre Wirksamkeit hängt jedoch von der korrekten Konfiguration und der Einhaltung interner Verwaltungsregeln ab.

Zu den Beispielen gehören:

- Dienste für Identitäts- und Zugriffsmanagement (IAM),

- Integrationen zum Sicherheitsinformations- und Eventmanagement (SIEM),

- Tools für Konfiguration und Haltungsmanagement,

- Lösungen zum Schutz von Arbeitslasten.

Diese Services helfen Unternehmen dabei, einen kontinuierlichen Überblick zu behalten und schneller auf Anomalien zu reagieren.

Rahmenbedingungen und Standards

Frameworks wie ISO 27001, NIST, oder GUS-Benchmarks bieten strukturierte, weithin anerkannte Anleitungen für den Aufbau sicherer Cloud-Umgebungen. Sie bieten eine Referenz für Unternehmensführung, Risikobewertung, Datenschutz und Überprüfbarkeit.

Die Verwendung dieser Standards hilft Unternehmen:

- klare Sicherheitsanforderungen definieren,

- Cloud-Praktiken mit regulatorischen Verpflichtungen in Einklang bringen,

- Harmonisieren Sie die Kontrollen zwischen Teams und Cloud-Anbietern.

Eine ausgereifte Cloud-Sicherheitsstrategie kombiniert diese Frameworks häufig mit internen Richtlinien, um die Konsistenz im gesamten Unternehmen zu gewährleisten.

Treffen Sie bessere Entscheidungen mit SAFE One

Priorisieren Sie Sicherheitskontrollen mithilfe der integrierten Funktionen wie MITRE ATT&CK und anderer Kontroll-Frameworks. C-Risk unterstützt Sie bei der Einarbeitung Ihres Teams, um einen schnellen ROI zu erzielen.

Fazit

Cloud-Sicherheit ist mehr als eine technische Anforderung — sie ist eine Kernkomponente der organisatorischen Resilienz. Da die Cloud-Einführung immer schneller voranschreitet, müssen Sicherheitsverantwortliche eine klare Unternehmensführung einrichten, das Identitätsmanagement verstärken und für kontinuierliche Transparenz in zunehmend dynamischen Umgebungen sorgen. Durch die Kombination solider Grundlagen, sorgfältig ausgewählter Tools und anerkannter Frameworks können Unternehmen Risiken minimieren und gleichzeitig die Agilität und Skalierbarkeit von Cloud-Diensten voll ausschöpfen. Wenn Sie Ihre Cloud-Strategie stärken möchten, kann Ihnen unser Team dabei helfen, Ihre Haltung zu beurteilen und Kontrollen zu entwerfen, die an Ihre betrieblichen und regulatorischen Anforderungen angepasst sind.

FAQ

Was ist das Modell der gemeinsamen Verantwortung in der Cloud-Sicherheit?

Das Modell der gemeinsamen Verantwortung definiert, welche Sicherheitsaufgaben vom Cloud-Anbieter übernommen werden und welche weiterhin in der Pflicht des Kunden bleiben. Die Anbieter sichern die zugrunde liegende Infrastruktur, während die Kunden für die Identitätsverwaltung, den Datenschutz, das Konfigurationsmanagement und die Überwachung verantwortlich sind. Um Sicherheitslücken zu vermeiden, ist es wichtig, diesen Unterschied zu verstehen.

Wie können Unternehmen Cloud-Fehlkonfigurationen verhindern?

Fehlkonfigurationen lassen sich am besten durch eine Kombination aus automatisierten Konfigurationsprüfungen, zentraler Richtliniendurchsetzung und kontinuierlicher Überwachung vermeiden. Durch die Festlegung klarer Governance-Regeln, die Verwendung von Cloud-nativen Tools für das Statusmanagement und die Durchführung regelmäßiger Audits wird das Risiko erheblich reduziert.

Sind Cloud-Umgebungen sicherer als lokale Systeme?

Cloud-Umgebungen können sehr sicher sein, aber nur, wenn sie richtig konfiguriert und verwaltet werden. Anbieter bieten fortschrittliche Schutzmaßnahmen, doch Identitätsmanagement, Zugriffskontrolle und Datenverwaltung bleiben in der Verantwortung der Kunden. Letztlich hängt die Sicherheit davon ab, wie effektiv Unternehmen diese Kontrollen implementieren und aufrechterhalten.

Wir entwickeln skalierbare Lösungen zur Quantifizierung von Cyberrisiken in finanzieller Hinsicht, damit Unternehmen fundierte Entscheidungen treffen können, um Unternehmensführung und Widerstandsfähigkeit zu verbessern.